Instalación de Metasploitable 2

Metasploitable es utilizado por una variedad de individuos y organizaciones, principalmente con fines educativos y de pruebas.

¿Qué es Metasploitable 2?

Metasploitable es una máquina virtual (VM) intencionalmente vulnerable creada por los desarrolladores del Framework Metasploit para probar herramientas de seguridad y realizar ejercicios de pruebas de penetración. Está diseñada para proporcionar un entorno seguro y legal para practicar hacking y aprender sobre vulnerabilidades en un entorno controlado.

Instalación de Metasploitable 2

Requisitos Previos

Para esto, necesitarás lo siguiente:

Pasos de Instalación

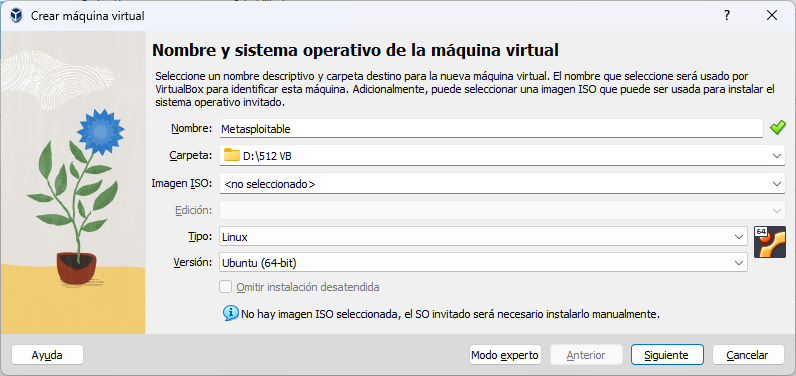

Para comenzar el proceso, crea la máquina virtual en VirtualBox haciendo clic en el icono Nuevo en la parte superior y entrando los siguientes valores en la ventana desplegada:

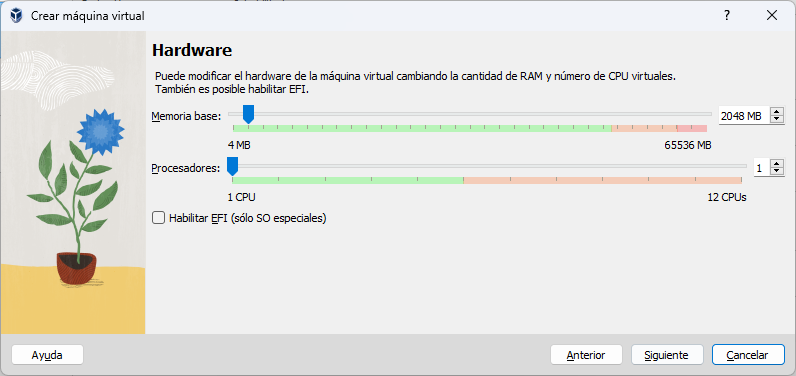

Haz clic en Siguiente, y en la siguiente ventana, puedes dejar el valor de la RAM como predeterminado, 2048 MB, o asignar un poco más si lo deseas.

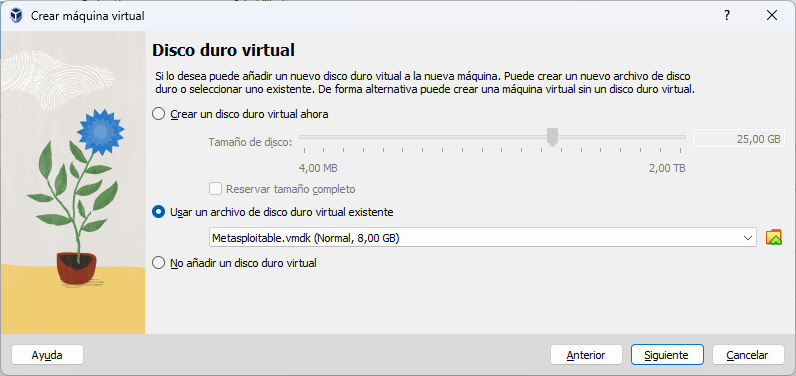

Haz clic en Siguiente, y en la siguiente ventana, selecciona la opción Crear un disco duro virtual ahora

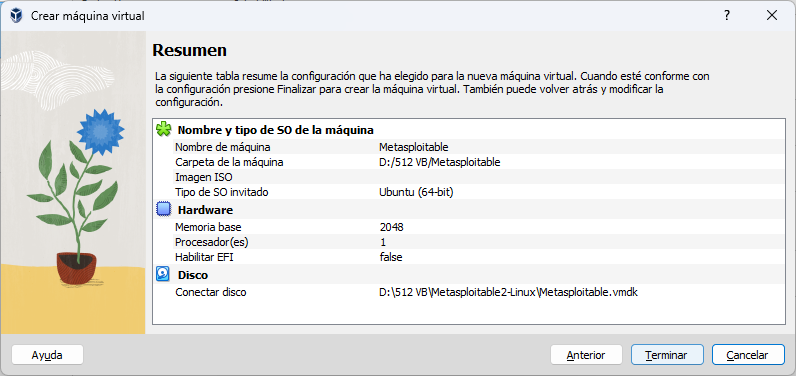

Haz clic en Siguiente y luego en Finalizar.

Ahora, haz clic en el botón Iniciar para comenzar el proceso de instalación del sistema.

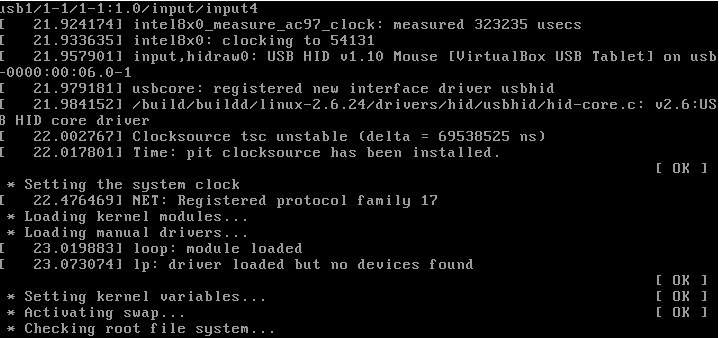

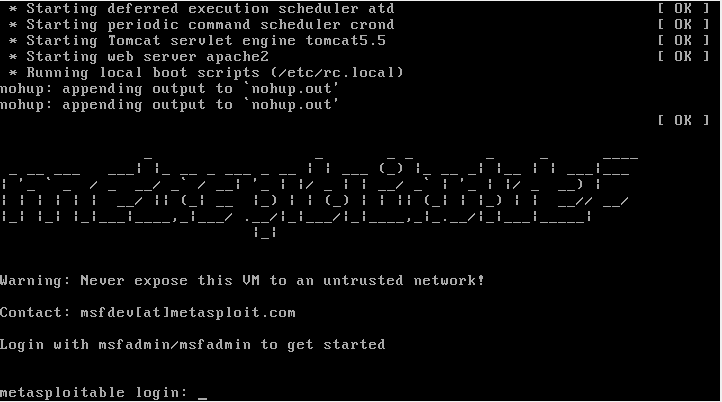

Este proceso toma alrededor de 5 minutos, y verás lo siguiente:

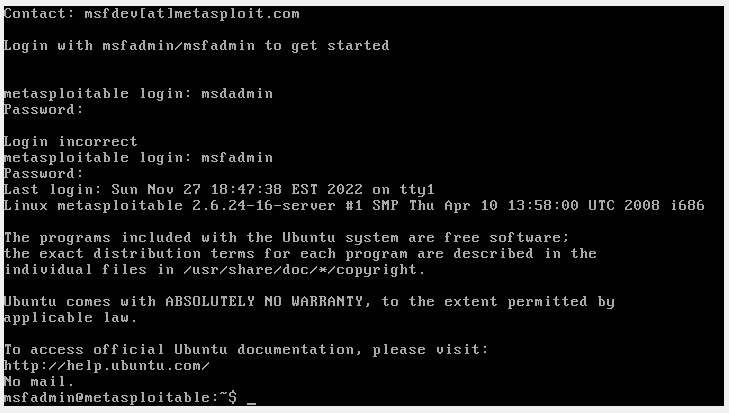

Las credenciales de acceso son:

1Usuario: msfadmin 2Contraseña: msfadmin

De esta manera, puedes usar Metasploitable con todas las pruebas necesarias.

Vulnerabilidades Comunes en Metasploitable

Metasploitable está diseñado con una amplia gama de vulnerabilidades, lo que permite a los usuarios practicar varias técnicas de explotación. Algunas de las vulnerabilidades más típicas que se encuentran en Metasploitable incluyen:

1. Credenciales Débiles o Predeterminadas:

- SSH (Secure Shell): El servicio SSH en Metasploitable a menudo utiliza credenciales predeterminadas o débiles, lo que lo hace susceptible a ataques de fuerza bruta.

- FTP (File Transfer Protocol): El servidor FTP está configurado con acceso anónimo o credenciales de usuario débiles, que pueden ser fácilmente explotadas.

2. Software Desactualizado:

- Servicios Sin Parches: Muchos de los servicios que se ejecutan en Metasploitable están desactualizados y tienen vulnerabilidades conocidas, lo que los convierte en objetivos fáciles para la explotación.

- Apache Tomcat: El servidor Tomcat que se ejecuta en Metasploitable a menudo tiene credenciales predeterminadas, lo que permite a los atacantes cargar código malicioso o obtener acceso administrativo.

3. Configuraciones Incorrectas:

- Base de Datos MySQL: La base de datos MySQL a menudo está mal configurada, lo que permite el acceso no autorizado a las bases de datos, lo que puede llevar a posibles filtraciones de datos.

- NFS (Network File System): Las exportaciones de NFS mal configuradas pueden permitir a los atacantes montar sistemas de archivos de forma remota sin la autenticación adecuada.

4. Vulnerabilidades en Aplicaciones Web:

- DVWA (Damn Vulnerable Web Application): Esta aplicación web intencionalmente vulnerable incluye vulnerabilidades web comunes como la inyección SQL, cross-site scripting (XSS) y la inyección de comandos.

- PHPMyAdmin: A menudo está presente una versión desactualizada de PHPMyAdmin con credenciales débiles, lo que lleva a la posible manipulación de bases de datos.

5. Desbordamientos de Búfer:

- Demonios Vulnerables: Ciertos demonios o servicios están configurados para ser vulnerables a ataques de desbordamiento de búfer, lo que permite a los atacantes ejecutar código arbitrario o bloquear el servicio.

6. Protocolos Inseguros:

- Telnet: Telnet, un protocolo desactualizado e inseguro, a menudo está habilitado en Metasploitable, lo que permite comunicaciones no cifradas y el posible robo de credenciales.

- RSH/Rlogin: Los servicios Remote Shell (RSH) y Remote Login (Rlogin) a menudo están habilitados e inseguros, lo que permite a los atacantes ejecutar comandos en el sistema de forma remota.

7. Vulnerabilidades Específicas de Metasploitable:

- Backdoor en VSFTPD: El servicio VSFTPD en Metasploitable tiene una vulnerabilidad de puerta trasera, que, al ser explotada, permite a los atacantes obtener una shell en el sistema.

- Backdoor en UnrealIRCd: Una versión antigua del servicio UnrealIRCd tiene una puerta trasera conocida que puede ser explotada para ejecutar comandos arbitrarios en el servidor.

8. Vulnerabilidades SMB:

- Misconfiguraciones SMB: El servicio SMB (Server Message Block) a menudo está configurado con vulnerabilidades como acceso anónimo o versiones desactualizadas, que pueden ser explotadas para el acceso no autorizado a archivos o la escalada de privilegios.

9. Inyección de Comandos:

- Scripts Web Vulnerables: Algunos scripts web en Metasploitable son vulnerables a la inyección de comandos, lo que permite a los atacantes ejecutar comandos del sistema a través de una interfaz web.

10. Cross-Site Scripting (XSS):

- Aplicaciones Web: Varias aplicaciones web alojadas en Metasploitable son vulnerables a XSS, lo que permite a los atacantes inyectar scripts maliciosos en páginas web vistas por otros usuarios.

Estas vulnerabilidades son representativas de aquellas que se encuentran comúnmente en sistemas del mundo real, lo que convierte a Metasploitable en una herramienta efectiva para aprender y practicar técnicas de pruebas de seguridad.