Seguridad de datos

En líneas generales, seguridad de datos se refiere a medidas de protección de la privacidad digital que se aplican para evitar el acceso no autorizado a los datos, los cuales pueden encontrarse en ordenadores, bases de datos, sitios web, etc. La seguridad de datos también protege los datos de una posible corrupción.

¿Qué es seguridad de datos?

La seguridad de datos, también conocida como seguridad de la información o seguridad informática, es un aspecto esencial de TI en organizaciones de cualquier tamaño y tipo.

Se trata de un aspecto que tiene que ver con la protección de datos contra accesos no autorizados y para protegerlos de una posible corrupción durante todo su ciclo de vida.

Seguridad de datos incluye conceptos como encriptación de datos, tokenización y prácticas de gestión de claves que ayudan a proteger los datos en todas las aplicaciones y plataformas de una organización.

Hoy en día, organizaciones de todo el mundo invierten fuertemente en la tecnología de información relacionada con la ciberdefensa con el fin de proteger sus activos críticos: su marca, capital intelectual y la información de sus clientes.

En todos los temas de seguridad de datos existen elementos comunes que todas las organizaciones deben tener en cuenta a la hora de aplicar sus medidas:

-

Las personas: Se refiere a la importancia de los usuarios y empleados dentro de la organización. Esto incluye la capacitación y concienciación sobre prácticas de seguridad, la creación de una cultura de seguridad y la implementación de políticas para garantizar que las personas comprendan y sigan las directrices de seguridad.

-

Los procesos: Se refiere a los procedimientos y políticas establecidos para gestionar y proteger los datos. Esto incluye la creación de protocolos de seguridad, la definición de roles y responsabilidades, la realización de auditorías regulares, y la gestión de incidentes para asegurar que todos los aspectos de la seguridad de datos sean abordados de manera sistemática y organizada.

-

La tecnología: Se refiere a las herramientas y sistemas utilizados para proteger los datos. Esto incluye el uso de software antivirus, firewalls, sistemas de detección de intrusiones, cifrado de datos, y cualquier otra tecnología que ayude a proteger los datos contra accesos no autorizados y ciberataques.

Seguridad de la Información

En un mundo digital interconectado, la Seguridad de la Información se erige como el baluarte que resguarda los secretos, la privacidad y la integridad de nuestros datos. Este artículo explora los fundamentos esenciales de la seguridad de la información, desentrañando las estrategias y mejores prácticas necesarias para enfrentar los desafíos del ciberespacio y mejorar la seguridad de datos.

Acompáñanos en este viaje hacia un entendimiento profundo de cómo proteger la información en la era digital.

Protegiendo tu Data Personal

Los datos personales son cualquier información que se puede utilizar para identificarlo y puede existir tanto fuera de línea como en línea. Muchas personas piensan que si no tienen ninguna cuenta en redes sociales o en línea, entonces no tienen una identidad en línea. Este no es el caso. Si usa la web, tiene una identidad en línea. Al elegir un nombre de usuario, es importante no revelar ninguna información personal.

- No utilices tu nombre completo ni partes de tu dirección o número de teléfono.

- No utilices tu nombre de usuario de correo electrónico.

- No utilices la misma combinación de nombre de usuario y contraseña, especialmente en las cuentas financieras.

- No elijas un nombre de usuario muy extraño y luego lo reutilices una y otra vez, ya que hace que sea más fácil rastrearlo.

- No elijas un nombre de usuario que dé pistas sobre tus contraseñas, como una serie de números o letras, la primera parte de una frase de dos partes o el departamento en el que trabajas, como TI.

- Elija un nombre de usuario que sea apropiado para el tipo de cuenta, es decir, empresarial, social o personal.

Tus Datos

Los datos personales describen cualquier información tuya, incluido tu nombre, número de seguro social, número de licencia de conducir, fecha y lugar de nacimiento e incluso fotos o mensajes que intercambia con familiares y amigos. Los ciberdelincuentes pueden utilizar esta información confidencial para identificarte y hacerse pasar por vos, lo que infringe tu privacidad y puede causar graves daños a tu reputación.

- Registros médicos: Cada vez que visita al médico, la información personal sobre tu salud física y mental y tu bienestar se agrega a sus registros médicos electrónicos (EHR). Dado que la mayoría de estos registros se guardan en línea, debe conocer la información médica que comparte. Y estos registros van más allá de los límites del consultorio del médico. Por ejemplo, muchos monitores de actividad física recopilan grandes cantidades de datos clínicos, como la frecuencia cardíaca, la presión arterial y los niveles de azúcar en la sangre, que se transfieren, almacenan y muestran a través de la nube. Por lo tanto, debe considerar que estos datos forman parte de tu historia clínica.

- Registros educativos: contienen información sobre sus calificaciones y logros académicos. Sin embargo, estos registros también pueden incluir tu información de contacto, registros de asistencia, informes disciplinarios, registros de salud y vacunas, así como cualquier registro de educación especial, incluidos los programas de educación individualizada.

- Registros de empleo y financieros: Los datos de empleo pueden ser valiosos para los hackers si pueden recopilar información sobre tu empleo anterior o incluso sus evaluaciones de desempeño actuales. Tu historial financiero puede incluir información sobre sus ingresos y gastos. Tus registros de impuestos pueden incluir cheques de pago, extractos de tarjetas de crédito, tu calificación crediticia y los detalles de tu cuenta bancaria. Todos estos datos, si no se protegen adecuadamente, pueden comprometer tu privacidad y permitir que los ciberdelincuentes utilicen tu información para tu propio beneficio.

Datos personales vs. Datos empresariales

Todo lo que viaja por la red es vulnerable. Por lo tanto, la seguridad informática empresarial es muy importante, ya que los atacantes tratarán de acceder a la información que se encuentra bajo nuestro poder, subrayando la importancia de la seguridad de datos.

Los Datos Personales son información que solo te interesa a ti: fotos, redes sociales, cuentas bancarias, facturas, información familiar, entre otras. Asegúrate de que las personas que tienen acceso a estos datos solo sean las que quieres que accedan a ellos.

Los Datos Empresariales son los datos a los que accediste desde que formas parte de la empresa: clientes, gastos, información financiera y tributaria, métricas, estadísticas, resultados, entre otras. Las empresas se aseguran de que no compartas estos datos con otras personas pidiéndote que firmes un NDA (acuerdo de no divulgación).

| Personal | Organizacional |

|---|---|

| Datos e información que solo me interesa a mí | Datos que le interesan a la organización |

| Redes sociales, fotos | Datos de clientes |

| Cuentas bancarias | Estructura organizacional |

| Facturas | Información financiera |

| Información familiar | Métricas, estadísticas y resultados |

| Información tributaria |

¿Dónde están sus datos?

Ayer compartiste un par de fotos de tu primer día de trabajo con algunos de tus amigos cercanos. Tomaste algunas fotos en el trabajo con tu teléfono. Los compartiste con cinco amigos cercanos, que viven en varios lugares del mundo. Todos tus amigos descargaron las fotos y ahora tienen copias de tus fotos en sus dispositivos. Uno de tus amigos estaba tan orgulloso que decidieron publicar y compartir tus fotos en línea.

Las fotos ya no están solo en tu dispositivo. De hecho, han terminado en servidores ubicados en diferentes partes del mundo y personas que ni siquiera conoces ahora tienen acceso a tus fotos. Este es solo un ejemplo que nos recuerda que cada vez que recopilamos o compartimos datos personales, debemos considerar nuestra seguridad.

Existen distintas leyes que protegen la privacidad y los datos en tu país. Pero, ¿sabes dónde están tus datos? Después de una consulta, el médico actualizará tu historia clínica. Para fines de facturación, esta información se puede compartir con la empresa de seguros. En tales casos, tu registro médico, o parte de él, ahora está disponible en la compañía de seguros. Las tarjetas de fidelidad de la tienda pueden ser una manera conveniente de ahorrar dinero en tus compras. Sin embargo, la tienda está usando esta tarjeta para crear un perfil de tu comportamiento de compra, que luego puede usar para dirigirse a usted con ofertas especiales de sus socios de marketing.

Dispositivos inteligentes

A menos que haya elegido recibir estados de cuenta impresos (DINOSAURIO), probablemente acceda a copias digitales de los estados de cuenta bancaria a través del sitio web de tu banco. Y al pagar una factura, es muy probable que haya transferido los fondos requeridos a través de una aplicación de banca móvil. Pero además de permitirle acceder a tu información, los dispositivos informáticos ahora también pueden generar información sobre usted.

Las tecnologías portátiles, como los relojes inteligentes y los rastreadores de actividad, recopilan tus datos para la investigación clínica, el monitoreo de la salud del paciente y el seguimiento del estado físico y el bienestar. A medida que crece el mercado mundial de rastreadores de fitness, también lo hace el riesgo para tus datos personales. Puede parecer que la información disponible en línea es gratuita. las empresas de redes sociales generan la mayoría de sus ingresos vendiendo publicidad basada en los datos de los clientes que se han extraído mediante algoritmos o fórmulas. Por supuesto, estas empresas argumentarán que no están \”vendiendo\” datos de clientes con sus socios de marketing.

Triangulo CIA: Confidencialidad, Integridad y Disponibilidad

Una cadena es tan fuerte como su eslabón más débil. Entre más crece nuestra responsabilidad, más aumenta la confidencialidad de nuestros datos y el impacto que puede generar que los atacantes u otras personas accedan a ellos.

Asegúrate de que vos mismo, tus compañeros y tus empleados, no sean el eslabón más débil de la cadena, emplea estrategias dentro de tu organización y dentro de tu vida diaria que te ayuden a proteger la información, protégela tú, no esperes que los demás lo hagan por ti, como el área de IT, el área de tecnología, tú mismo puedes protegerla. Asegúrate de todos tus dispositivos, tenlos siempre a la vista, tenlos siempre bloqueados o encriptados.

Ten cuidado con las fotos, las fotos tienen mucha información que puede necesitar el próximo atacante. Asegúrate de no ser tú que expongas información que hay que cuidar.

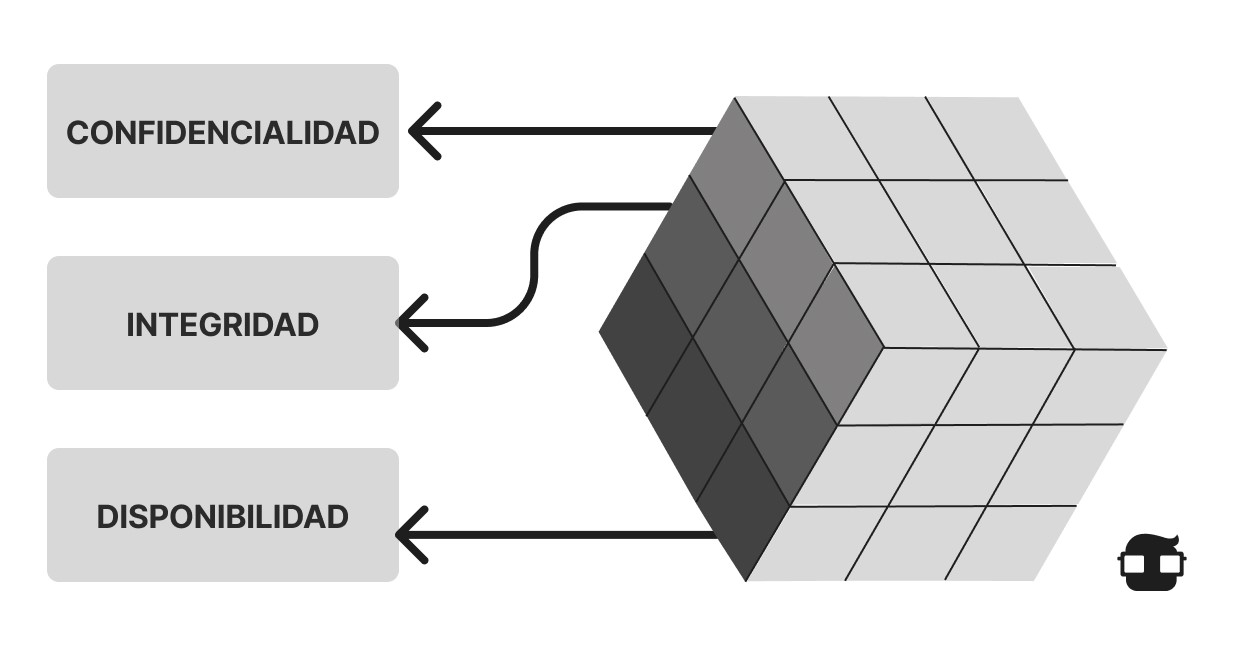

El Triangulo CIA está conformado por los siguientes elementos, todos esenciales para la seguridad de datos:

- Confidencialidad:

nos asegura que la información que tenemos la compartimos con otras empresas con otras organizaciones, en redes sociales, o cuando hacemos una compra en línea o que dejamos en la nube cuando subimos nuestras fotos, es información que esta disponible y que es confidencial solo mía y que no va a ser accedida o no va a ser vista por sistemas o por personas que no están autorizadas.

Ejemplo: una compra en línea, en la cual estas dejando el numero de tu tarjeta, tu nombre, dirección, datos personales y entre otros, este sitio donde estas haciendo la compra tiene que asegurarte que la información que tu estas dejando para hacer la compra es confidencial y que nadie va a tener acceso a esa información y mucho menos que estén en textos planos claramente legibles.

- Integridad:

esta propiedad nos asegura que la información que nosotros estamos almacenando se va a mantener así durante todo su tiempo de vida dentro del sistema y no va a ser modificada sin mi autorización, incluso si yo pido que lo cambien, ya que el sistema tiene registros de que es lo que se ha cambiado, esta integridad debe asegurarnos que la información se va a mantener intacta y se mantendrá integrada en el sistema del que se maneje y se almacene.

- Disponibilidad:

esta propiedad nos asegura que la información se encuentra disponible siempre para todos los usuarios. (importante: esta información solo debe estar disponible para los usuarios autorizados).

Por eso algunos sitios te preguntan en una ventana emergente si les das permiso de usar tus datos personales o no autorizas.

Cada cosa que realizamos en la organización o con la información de nuestra organización, si tu cargo es de manejar información confidencial, el impacto que va a tener una pérdida de esa información o que un atacante capture esa información es mucho más alto.

Datos de la organización

Datos Tradicionales: suelen ser generados y mantenidos por todas las organizaciones, grandes y pequeñas. Incluye lo siguiente:

- Datos transaccionales, como detalles relacionados con la compra y venta, actividades de producción y operaciones organizativas básicas, como cualquier información utilizada para tomar decisiones de empleo.

- La propiedad intelectual, como patentes, marcas registradas y planes de nuevos productos, permite a una empresa obtener una ventaja económica sobre sus competidores. Esta información a menudo se considera un secreto comercial y perderla puede resultar desastroso para el futuro de una empresa.

- Los datos financieros, como las declaraciones de ingresos, los balances y las declaraciones de flujo de caja brindan información sobre el estado de la empresa.

Internet de las cosas (IoT) y Big Data: IoT es una gran red de objetos físicos, como sensores, software y otros equipos. Todas estas «cosas» están conectadas a Internet, con la capacidad de recopilar y compartir datos. Y dado que las opciones de almacenamiento se están expandiendo a través de la nube y la virtualización, no sorprende que la aparición de IoT haya llevado a un crecimiento exponencial de los datos, creando una nueva área de interés en tecnología y negocios llamada «Big Data».

El cubo

Ampliemos el concepto del Triangulo CIA. El McCumber Cube es un marco modelo creado por John McCumber para ayudar a las organizaciones a establecer y evaluar iniciativas de seguridad de la información al considerar todos los factores relacionados que las afectan. Este modelo de seguridad tiene tres dimensiones:

Los principios fundamentales para proteger los sistemas de información.

Como ya vimos nos referimos a:

- La confidencialidad es un conjunto de reglas que evita que la información sensible sea revelada a personas no autorizadas, espacio de recursos y procesos. Los métodos utilizados para garantizar la confidencialidad incluyen el cifrado de datos, la autenticación y el control de acceso.

- La integridad garantiza que la información o los procesos del sistema estén protegidos contra modificaciones intencionales o accidentales. Una forma de garantizar la integridad es utilizar una función hash o suma de comprobación.

- La disponibilidad significa que los usuarios autorizados pueden acceder a los sistemas y datos cuando y donde sea necesario y aquellos que no cumplen con las condiciones establecidas, no lo son. Esto se puede lograr manteniendo el equipo, realizando reparaciones de hardware, manteniendo los sistemas operativos y el software actualizados, y creando copias de seguridad .

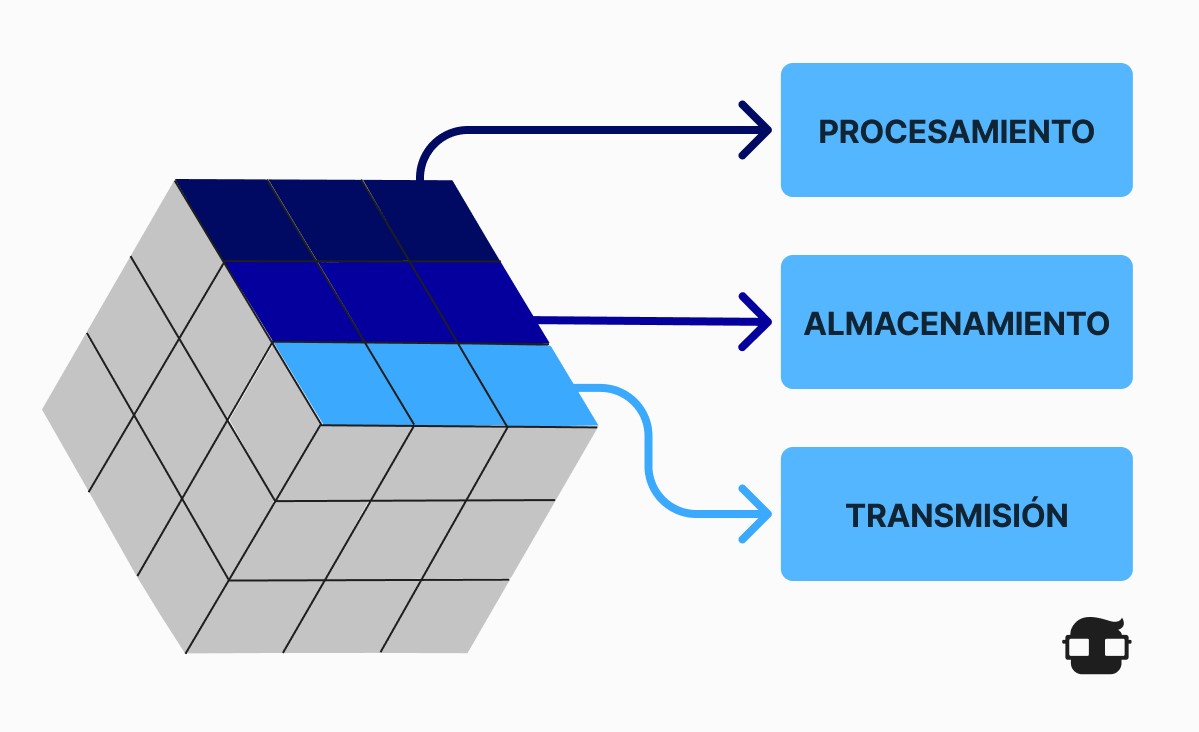

La protección de la información en cada uno de sus estados posibles.

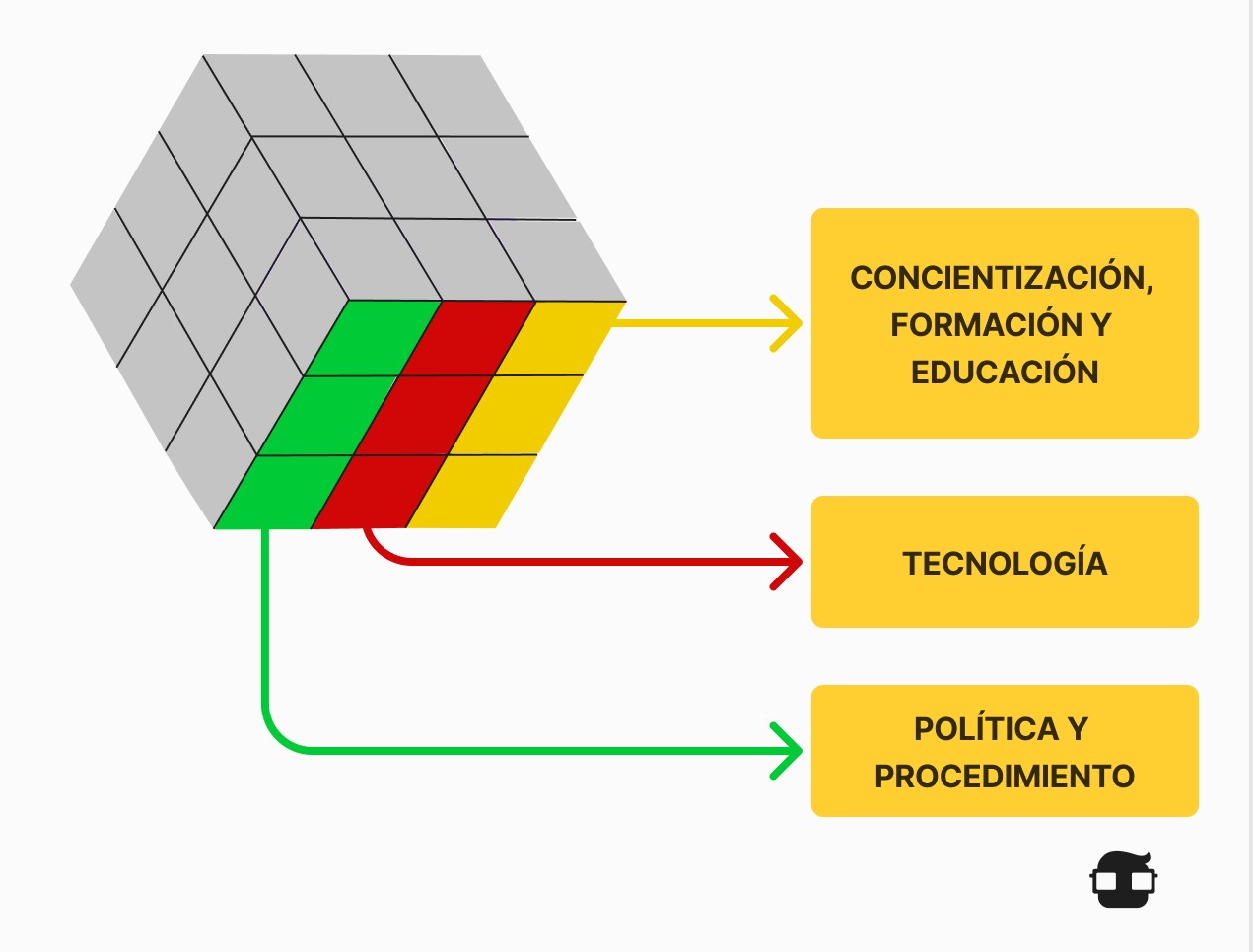

Las medidas de seguridad utilizadas para proteger los datos.

- La concientización, la capacitación y la educación son las medidas implementadas por una organización para garantizar que los usuarios estén informados sobre las posibles amenazas a la seguridad y las acciones que pueden tomar para proteger los sistemas de información.

- La tecnología se refiere a las soluciones basadas en software (y hardware) diseñadas para proteger los sistemas de información como los firewalls, que monitorean continuamente tu red en busca de posibles incidentes maliciosos.

- La política y el procedimiento se refieren a los controles administrativos que proporcionan una base para la forma en que una organización implementa el aseguramiento de la información, como los planes de respuesta a incidentes y las pautas de mejores prácticas.