Respaldo y recuperación de datos

Planificación de respaldos y políticas de retención.

Como analistas de ciberseguridad y administradores de seguridad la planificación de respaldos y las políticas de retención son aspectos críticos en nuestro trabajo, ya que garantizan la protección y disponibilidad de los datos almacenados en ellos. Estas prácticas son fundamentales para asegurar la integridad de la información y la capacidad de recuperación ante posibles incidentes o pérdidas de datos.

Unos aspectos importantes que tenemos que tomar en consideración cuando trabajemos en nuestros respaldos son:

| Identificación de los datos críticos | El primer paso es identificar los datos más importantes que se encuentran en el servidor Linux. Esto puede incluir archivos de configuración, bases de datos, archivos de registro y cualquier otro dato esencial para el funcionamiento de la infraestructura. Estos datos deben ser respaldados de manera prioritaria y frecuente. |

|---|---|

| Selección de la herramienta de respaldo | Existen varias herramientas de respaldo disponibles para servidores Linux, como rsync, tar, Bacula, entre otras. Es importante seleccionar una herramienta que se ajuste a las necesidades específicas de tu servidor y que permita realizar respaldos de manera eficiente y confiable. |

| Definición de la estrategia de respaldo | La estrategia de respaldo puede incluir respaldos completos, incrementales o diferenciales. Los respaldos completos copian todos los datos seleccionados, mientras que los incrementales y diferenciales solo respaldan los cambios realizados desde el último respaldo. Es importante evaluar cuál estrategia se ajusta mejor a tus necesidades en términos de tiempo, espacio de almacenamiento y capacidad de recuperación. |

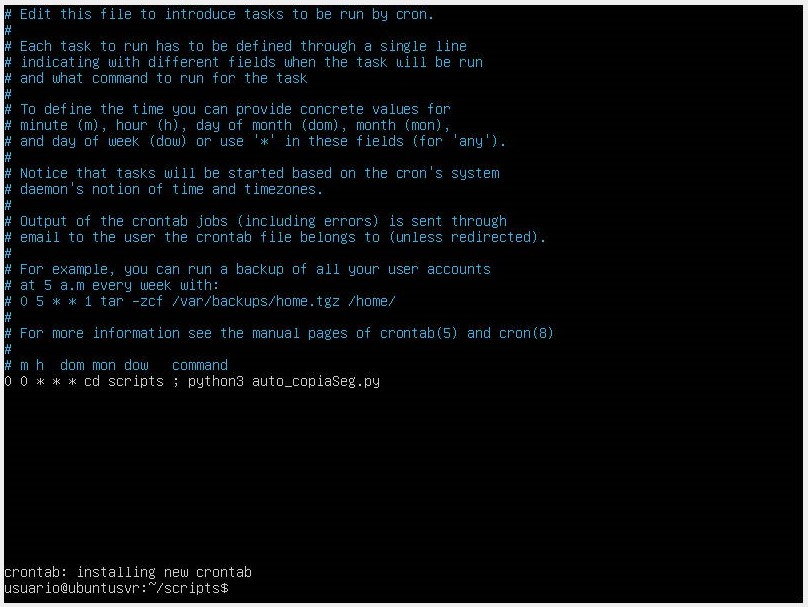

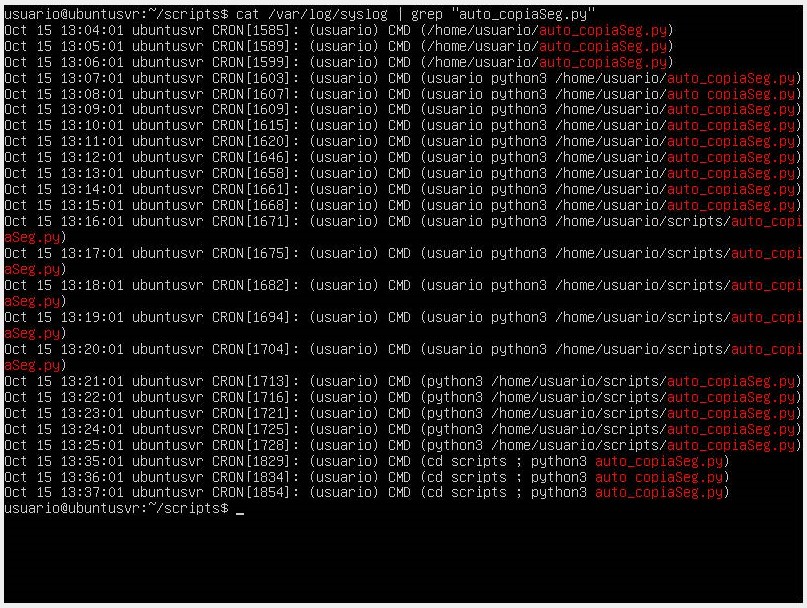

| Programación de los respaldos | Es recomendable establecer una programación regular para los respaldos. Esto puede incluir respaldos diarios, semanales o mensuales, dependiendo de la criticidad de los datos y la frecuencia de cambios en el servidor. Además, es importante considerar el impacto en el rendimiento del servidor durante el proceso de respaldo. |

| Almacenamiento seguro | Los respaldos deben almacenarse en un lugar seguro y fuera del servidor Linux. Esto puede incluir dispositivos de almacenamiento externos, servidores de respaldo remotos o servicios en la nube. Es fundamental garantizar que los respaldos estén protegidos contra accesos no autorizados y desastres físicos. |

En cuanto a las políticas de retención, es importante establecer el tiempo durante el cual los respaldos deben ser almacenados antes de ser eliminados. Algunos aspectos a considerar son:

- Cumplimiento legal y normativo: Asegúrate de cumplir con las leyes y regulaciones aplicables en cuanto a la retención de datos. Esto puede variar según la industria y la ubicación geográfica.

- Requisitos operativos: Considera los requisitos operativos de tu organización, como auditorías internas o externas, acuerdos contractuales o necesidades de recuperación ante desastres. Estos requisitos pueden influir en la duración de la retención de los respaldos.

- Evaluación y revisión periódica: Es recomendable revisar y actualizar regularmente las políticas de retención para asegurarse de que sigan siendo adecuadas y estén alineadas con los cambios en la organización y en el entorno legal.

Uso de herramientas de respaldo y recuperación

Garantizar la protección y la disponibilidad de los datos almacenados es una labor esencial e importante dentro de nuestras funciones como administradores de servidor, para ello podemos apoyarnos en herramientas de respaldo y recuperación, estas herramientas permiten realizar copias de seguridad de los datos y facilitan su recuperación en caso de pérdida, daño o corrupción.

Algunas herramientas populares son:

| rsync | Es una herramienta de sincronización y respaldo que permite copiar y sincronizar archivos y directorios entre sistemas locales o remotos. Rsync utiliza algoritmos eficientes para transferir solo las diferencias entre los archivos, lo que reduce el tiempo y el ancho de banda requeridos para los respaldos. |

|---|---|

| tar | Es una herramienta de archivado que permite crear archivos comprimidos de directorios y archivos individuales. Tar se utiliza comúnmente en combinación con otras herramientas, como gzip o bzip2, para comprimir los archivos de respaldo y ahorrar espacio de almacenamiento. |

| Bacula | Es una solución de respaldo y recuperación de código abierto que ofrece una amplia gama de características y funcionalidades. Bacula permite realizar respaldos completos, incrementales y diferenciales, y ofrece opciones avanzadas como la programación de respaldos, la gestión de políticas de retención y la recuperación granular de archivos. |

| Amanda | Es otra herramienta de respaldo y recuperación de código abierto que se utiliza ampliamente en servidores Linux. Amanda permite realizar respaldos en red de manera eficiente y escalable, y ofrece características como la deduplicación de datos, la compresión y la encriptación. |

| Duplicity | Es una herramienta de respaldo basada en el protocolo rsync que ofrece respaldos incrementales y cifrados. Duplicity se integra bien con servicios en la nube, como Amazon S3 o Google Drive, lo que permite almacenar los respaldos de forma segura y fuera del servidor Linux. |

Al utilizar estas herramientas de respaldo y recuperación, es importante seguir buenas prácticas, como:

- Realizar respaldos de manera regular y programada, asegurándose de incluir los datos críticos y relevantes para la organización.

- Almacenar los respaldos en un lugar seguro y fuera del servidor Linux, preferiblemente en dispositivos de almacenamiento externos o servicios en la nube.

- Verificar la integridad de los respaldos para asegurarse de que se puedan recuperar correctamente en caso de necesidad.

- Documentar y probar los procedimientos de recuperación para garantizar una recuperación eficiente y exitosa de los datos en caso de pérdida o desastre.

Pruebas de verificación de los respaldos

Las pruebas de verificación de los respaldos son una parte fundamental de la estrategia de respaldo y recuperación de datos. Estas pruebas permiten asegurarse de que los respaldos se hayan realizado correctamente y de que los datos puedan ser recuperados de manera exitosa en caso de necesidad.

A continuación, te presento algunos puntos clave a considerar al realizar pruebas de verificación de los respaldos en servidores Linux:

-

Verificación de la integridad de los respaldos: Es importante asegurarse de que los respaldos estén completos y no hayan sufrido daños o corrupción durante el proceso de respaldo. Para ello, se pueden utilizar herramientas como md5sum o sha256sum para calcular el hash de los archivos respaldados y compararlos con los hashes originales. Si los hashes coinciden, es un indicativo de que los respaldos están íntegros.

-

Restauración de datos de prueba: Una forma efectiva de verificar los respaldos es realizar pruebas de restauración de datos en un entorno de prueba. Esto implica seleccionar algunos archivos o directorios de respaldo y restaurarlos en un servidor o máquina virtual separada. Al realizar esta prueba, se puede confirmar que los datos respaldados se pueden recuperar correctamente y que están en un estado utilizable.

-

Verificación de la consistencia de los datos: Además de verificar la integridad de los respaldos, es importante asegurarse de que los datos respaldados sean consistentes y estén en un estado utilizable. Esto implica verificar que los archivos y directorios respaldados sean accesibles y que no haya errores o inconsistencias en su contenido.

-

Pruebas de recuperación ante desastres: Las pruebas de recuperación ante desastres son esenciales para evaluar la capacidad de recuperación de los respaldos en situaciones críticas. Estas pruebas implican simular un escenario de pérdida total del servidor y realizar la recuperación de los datos utilizando los respaldos. Al realizar estas pruebas, se puede evaluar la efectividad de los respaldos y los procedimientos de recuperación.

-

Documentación y seguimiento: Es importante documentar y realizar un seguimiento de las pruebas de verificación de los respaldos. Esto incluye registrar los resultados de las pruebas, identificar cualquier problema o inconsistencia encontrada y tomar las medidas necesarias para corregirlos. Además, es recomendable establecer una programación regular para realizar pruebas de verificación de los respaldos y asegurarse de que se realicen de manera periódica.