¿Qué es metasploit? La herramienta de pentesting

¡Necesitas Metasploit!

Cualquier pentester necesita dominar Metasploit; no hay forma de evitarlo:

- Conjunto de herramientas integral: Ofrece un conjunto completo de herramientas para los pentesters, cubriendo todo el ciclo de vida de una evaluación de seguridad.

- Soporte comunitario: Con una gran y activa comunidad, Metasploit se actualiza constantemente con nuevos exploits y características, lo que lo convierte en una herramienta de vanguardia en el campo de la ciberseguridad.

- Valor educativo: Es ampliamente utilizado para el aprendizaje y la capacitación en ciberseguridad, convirtiéndolo en una herramienta fundamental para cualquier persona que busque una carrera en este campo.

¿Qué es metasploit?

Metasploit es una de las mejores herramientas de código abierto que nos permite localizar y explotar vulnerabilidades de seguridad en sistemas y servicios, esta herramienta es esencial para el pentesting. El proyecto más popular es Metasploit Framework, instalado por defecto en distribuciones de Linux como Kali Linux. Gracias al poder de Metasploit, podemos realizar pruebas de penetración en servicios, aplicaciones y otros ataques. Es una de las herramientas que debes tener en tu arsenal para el pentesting; complementa las otras herramientas que hemos discutido anteriormente. Metasploit cuenta con una gran comunidad detrás, y se han diseñado herramientas basadas en él para facilitar enormemente todas las tareas al automatizarlas.

6 Componentes Clave de Metasploit

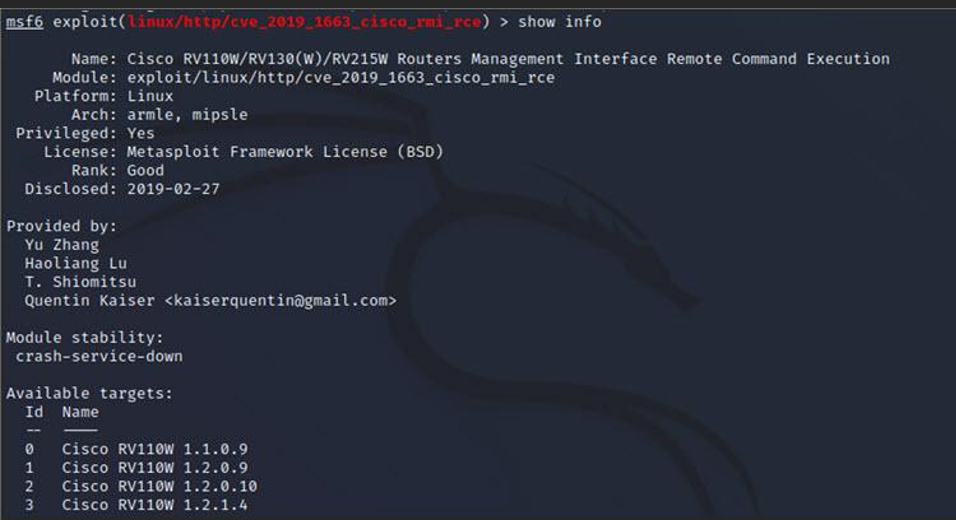

1) Exploits

Metasploit contiene una vasta biblioteca de exploits preconstruidos para vulnerabilidades conocidas. Un exploit es un fragmento de código que aprovecha una falla de seguridad en un sistema para lograr un objetivo específico, generalmente obtener acceso no autorizado.

2) Payloads (Cargas Útiles)

Un payload es el código que se ejecuta en el sistema objetivo después de que un exploit se ha ejecutado con éxito. Metasploit incluye varios payloads, como:

- Meterpreter: Un payload poderoso que le da al atacante un shell de comandos con funciones avanzadas como manipulación del sistema de archivos, gestión de procesos y pivoting de red.

- Shell: Proporciona un shell de comandos simple en el sistema objetivo.

- Bind y Reverse Shells: Se utilizan para conectarse de nuevo a la máquina del atacante o vincular un shell a un puerto en el objetivo.

3) Módulos Auxiliares

Estas son herramientas utilizadas para escanear, fuzzing y otras tareas que no implican explotar directamente una vulnerabilidad. Ejemplos incluyen escáneres de puertos, enumeradores de servicios y escáneres de vulnerabilidades.

4) Módulos de Post-Explotación

Después de explotar con éxito un sistema, los módulos de post-explotación ayudan a los atacantes a mantener el acceso, escalar privilegios, recopilar información, y más.

5) Encoders

Los encoders modifican los payloads para evadir la detección por parte del software antivirus. Ofuscan el payload, lo que dificulta que los sistemas de seguridad lo reconozcan como malicioso.

6) Nops (Generadores de No-Operación)

Los Nops se utilizan para rellenar los payloads hasta un tamaño específico o para ayudar en la creación de exploits más estables.

Versiones de Metasploit:

- Metasploit Framework: La versión gratuita y de código abierto utilizada por la mayoría de los profesionales de la seguridad e investigadores. Es basada en la línea de comandos y altamente flexible.

- Metasploit Pro: Una versión comercial con una interfaz gráfica de usuario (GUI), características automatizadas y herramientas adicionales para gestionar pruebas de penetración a gran escala y generar informes.

- Metasploit Community Edition: Una versión limitada de Metasploit Pro, dirigida a pequeñas organizaciones y testers individuales, que proporciona algunas funciones de GUI pero con restricciones.

Herramientas Complementarias de Metasploit

Armitage (gratuito)

Armitage es otra herramienta que proporciona una capa visual gratuita para utilizar Metasploit. Con este software podrás usar Metasploit sin necesidad de utilizar comandos, todo se realiza de manera visual. Esto lo hace aún más fácil de usar para personas que no están familiarizadas con la terminal de Metasploit y están aprendiendo.

Cobalt Strike (de pago)

Cobalt Strike es otra capa visual para Metasploit con la diferencia respecto a Armitage de que es de pago. Esta herramienta es claramente una versión mejorada de Armitage que permite hacer lo mismo, pero con más características e incluso incorpora otras herramientas para mejorar su practicidad, como Mimikatz.

Una vez que se ha ejecutado el comando para iniciar la herramienta, tendremos acceso a una terminal de comandos en la herramienta. Aquí podremos elegir entre los exploits ya cargados para el exploit y seleccionar uno de ellos. Luego, debemos configurar parámetros específicos para el exploit que hemos elegido, como, por ejemplo, la IP o los puertos de destino, servidores de escucha HTTP, y más. Finalmente, podemos comenzar a ejecutar el exploit.