Pentesting Reconocimiento: Recopilación de información sobre el objetivo

La recopilación de información sobre el objetivo, también conocida como fase de "reconocimiento" o "enumeración" del pentesting, es una etapa crucial en pruebas de penetración y evaluaciones de seguridad. Aquí se describen pasos generales y algunas técnicas y herramientas comunes utilizadas en esta fase:

- Definir el Alcance: Establecer los límites y objetivos específicos de la recopilación de información, y obtener el consentimiento del propietario del sistema o red.

- Identificar Objetivos: Determinar los sistemas, redes, aplicaciones y servicios específicos que se van a evaluar durante la prueba.

- Recopilación de Dominios: Utilizar técnicas como WHOIS, DNS enumeration, y búsqueda en motores de búsqueda para recopilar información sobre dominios asociados al objetivo.

- Escaneo de Subdominios: Utilizar herramientas como Sublist3r, Subfinder, o DNSDumpster para identificar subdominios asociados al objetivo.

- Identificación de Servidores de Correo: Buscar servidores de correo asociados al objetivo utilizando técnicas de resolución DNS y herramientas especializadas.

- Enumeración de Redes: Utilizar técnicas como escaneo de red, ARP scanning, o SNMP enumeration para identificar dispositivos y hosts en la red del objetivo.

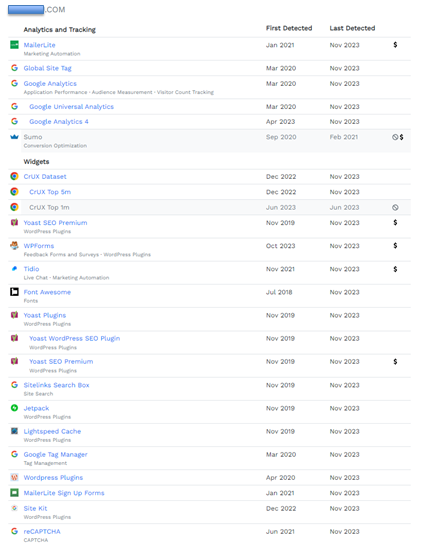

- Identificación de Tecnologías: Utilizar herramientas como Wappalyzer, BuiltWith o WhatWeb para identificar tecnologías, plataformas y servicios utilizados en el objetivo.

- Exploración de Aplicaciones Web: Identificar aplicaciones web en el objetivo y obtener información sobre sus tecnologías, versiones y configuraciones.

Herramientas Comunes para Recopilación de Información

- WHOIS Lookup: Obtener información sobre propietarios de dominios y direcciones IP.

- Herramienta: WHOIS (comando de línea), WHOIS websites.

- DNS Enumeration: Identificar registros DNS, incluyendo servidores de nombres y direcciones IP asociadas.

- Herramienta: Dig, NSLookup, DNSRecon.

- Subdomain Enumeration: Identificar subdominios asociados al dominio principal.

- Herramienta: Sublist3r, Subfinder, DNSDumpster.

- Escaneo de Red: Identificar hosts activos y dispositivos en la red.

- Herramienta: Nmap, Masscan, ARP Scan.

- Exploración de Aplicaciones Web: Identificar aplicaciones web y sus tecnologías asociadas.

- Herramienta: Wappalyzer, BuiltWith, WhatWeb.

- Búsqueda de Tecnologías y Versiones: Identificar tecnologías y versiones utilizadas en el objetivo.

- Herramienta: Shodan, Censys, Nmap.

La información recopilada durante esta fase proporciona una base sólida para las etapas posteriores de pruebas de penetración, permitiendo a los profesionales de seguridad comprender la superficie de ataque y orientar sus esfuerzos de manera efectiva. Es esencial realizar estas actividades dentro de los límites éticos y legales, obteniendo siempre el consentimiento del propietario del sistema o red.

Recopilación de información sobre aplicaciones web usando Kali Linux y recursos web

La recopilación de inteligencia es la técnica de recopilar información numerosa sobre el objetivo. La recopilación de información es el primer paso más importante en la realización de pruebas de penetración. La recopilación de información le brinda al probador de penetración una puerta de entrada para decidir qué vulnerabilidades se encuentran comúnmente en aplicaciones web específicas. Hay muchas herramientas para recopilar información en Kali Linux.

En este tutorial, aprenderemos específicamente cómo recopilar información de aplicaciones web como Whois, Whatweb, NSLookup y CMSeek.

Estas herramientas son de código abierto y ya están preinstaladas en Kali Linux. Si no tiene Kali Linux, puede descargar o revisar estos proyectos de herramientas en GitHub.

Los enlaces se proporcionan en cada sección de herramientas a continuación. La recopilación de información se puede dividir en dos métodos:

Recopilación de información activa

El hacker se pone en contacto con el objetivo. Por ejemplo, use una carga útil diseñada para evaluar cómo respondería una aplicación web determinada.

Recopilación de información pasiva

Mientras recopila información de forma pasiva, el pirata informático utiliza un programa de terceros para hacer el trabajo, por ejemplo, utilizando la técnica OSINT para recopilar mucha información disponible en Internet.

Dada esta definición simple, sabrá de inmediato qué herramientas de recopilación de información que vamos a utilizar a continuación están categorizadas. Conoceremos en detalle los siguientes temas:

- Tipo de información recopilada durante la fase de recopilación de información

- Información detallada de propiedad de un nombre de dominio

- Identificar la dirección IP del servidor de nombres

Definiendo el objetivo

Antes de que un probador de penetración recopile información, primero define el objetivo. Diferentes categorías de objetivos utilizan diferentes técnicas y herramientas apropiadas. Por ejemplo, si su objetivo es una red inalámbrica, es posible que no se apliquen las técnicas utilizadas para recopilar información sobre aplicaciones web. Kali Linux es una poderosa distribución de Linux que proporciona herramientas de código abierto para diversas tareas de recopilación de información.

Herramientas para recopilar información

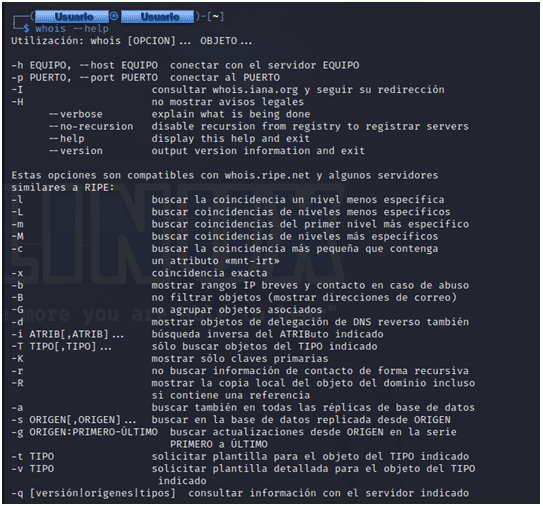

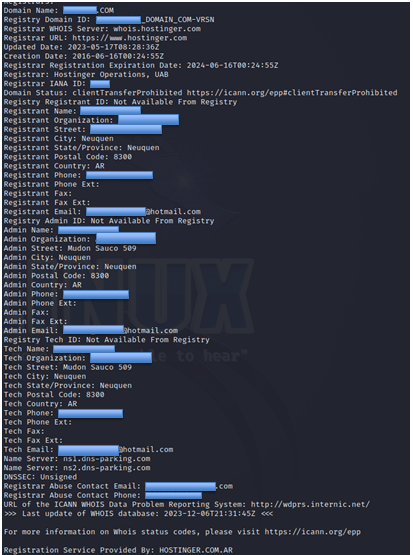

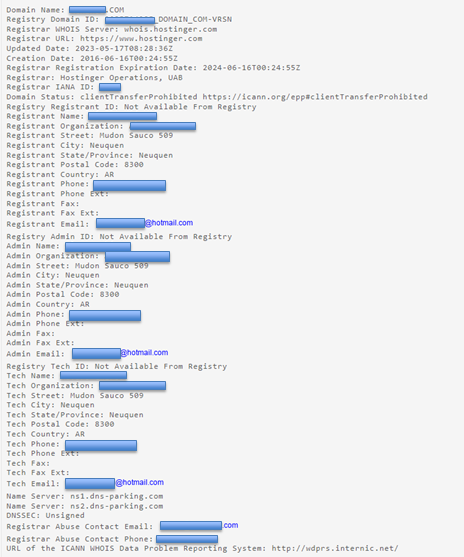

WHOIS

🐱 GitHub: https://github.com/rfc1036/whois

WHOIS es un protocolo de consulta y respuesta transaccional basado en TCP comúnmente utilizado para proporcionar información sobre la propiedad de nombres de dominio, p. B. Fecha de registro o fecha de creación del dominio y fecha de vencimiento, servidores de nombres e información de contacto del registrante (dirección, teléfono y correo). Algunos proveedores o empresas de registro de dominios pueden ofrecer un servicio para ocultar la información de registro.

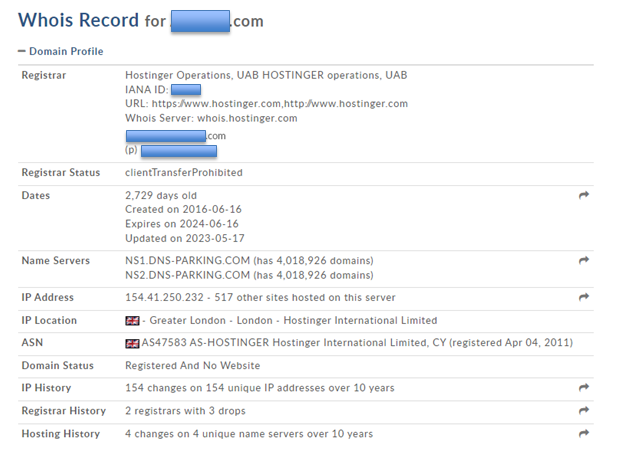

Whois viene preinstalado en Kali Linux, también se puede encontrar en la web. A menudo uso Whois en Kali Linux y Whois en línea para ver si hay alguna diferencia en la información entre ellos. En este tutorial definitivamente cubriremos Whois en Kali Linux. Echemos un vistazo al uso del comando Whois en el terminal Kali Linux a continuación:

Uso del comando whois en Kali Linux

Para ejecutar Whois en Kali Linux, ingrese el siguiente patrón de comando:

1$ whois [OPCION]... <domain-name>...

Puede agregar “–verbose” al final del comando para mostrar información más detallada.

🛟 Recuerda escribir [domain-name] sin tipo de protocolo ni HTTP ni HTTPS.

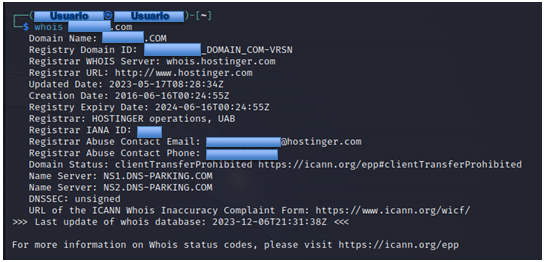

Por ejemplo: El siguiente ejemplo es el resultado de la información del dominio con whois que está disponible públicamente.

1$ whois 4geeks.com

Información del registratario de Whois Como se muestra arriba, hemos podido obtener mucha información detallada sobre la propiedad del nombre de dominio como por ejemplo: Fecha de creación, nombre del registrante, dirección, número de teléfono y dirección de correo electrónico.

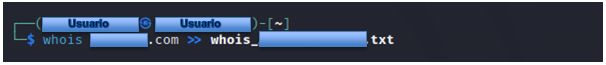

Para guardar la información de la salida del terminal o del archivo de texto, puede agregar un operador de redirección de salida (‘>>’) seguido del nombre y tipo de archivo. El uso de este operador al final de cada comando significa que cualquier resultado que se pretenda mostrar en el terminal también se guardará en un archivo de texto.

1$ whois 4geeks.com >> whois_4geeks.txt

Ahora observe cómo el registrante del nombre de dominio usa un servicio privado para mostrar su información whois.

También podes obtener información con esta herramienta web: https://whois.domaintools.com/

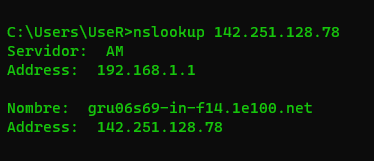

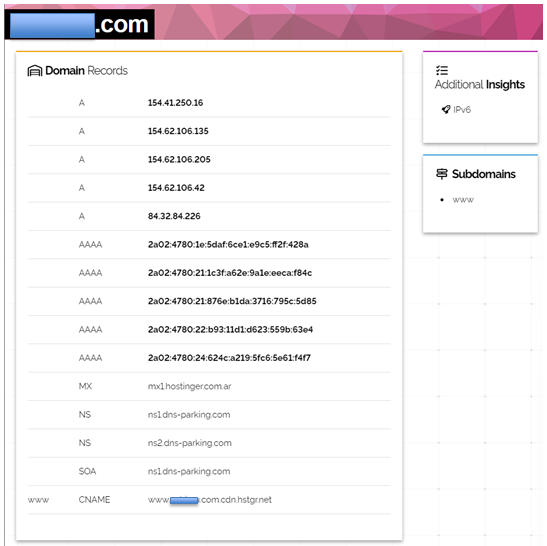

Nslookup

NSlookup, abreviatura de búsqueda de servidor de nombres, es una herramienta de administración de red para consultar detalles del sistema de nombres de dominio de Internet, como registro de dirección IP, registro MX (servidor de correo), servidor de nombres, registro SOA (inicio de autoridad) y registro TXT. NSLookup es un programa estándar para todos los sistemas operativos. NSLookup también viene con una versión en línea. Hay tantos sitios web que ofrecen un programa NSLookup.

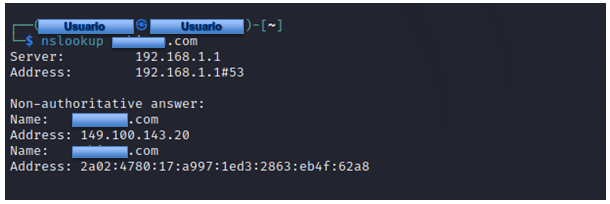

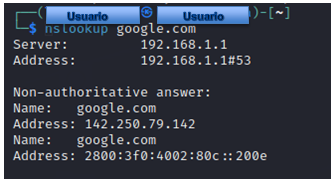

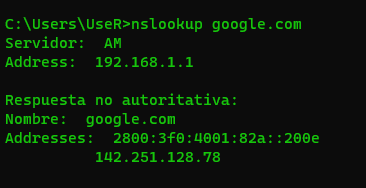

Descubre el registro "A" (dirección IP) del dominio

1$ nslookup <dominio>

1$ nslookup google.com

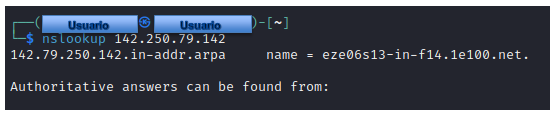

Descubre la búsqueda de dominio inversa

1$ nslookup 142.250.79.142

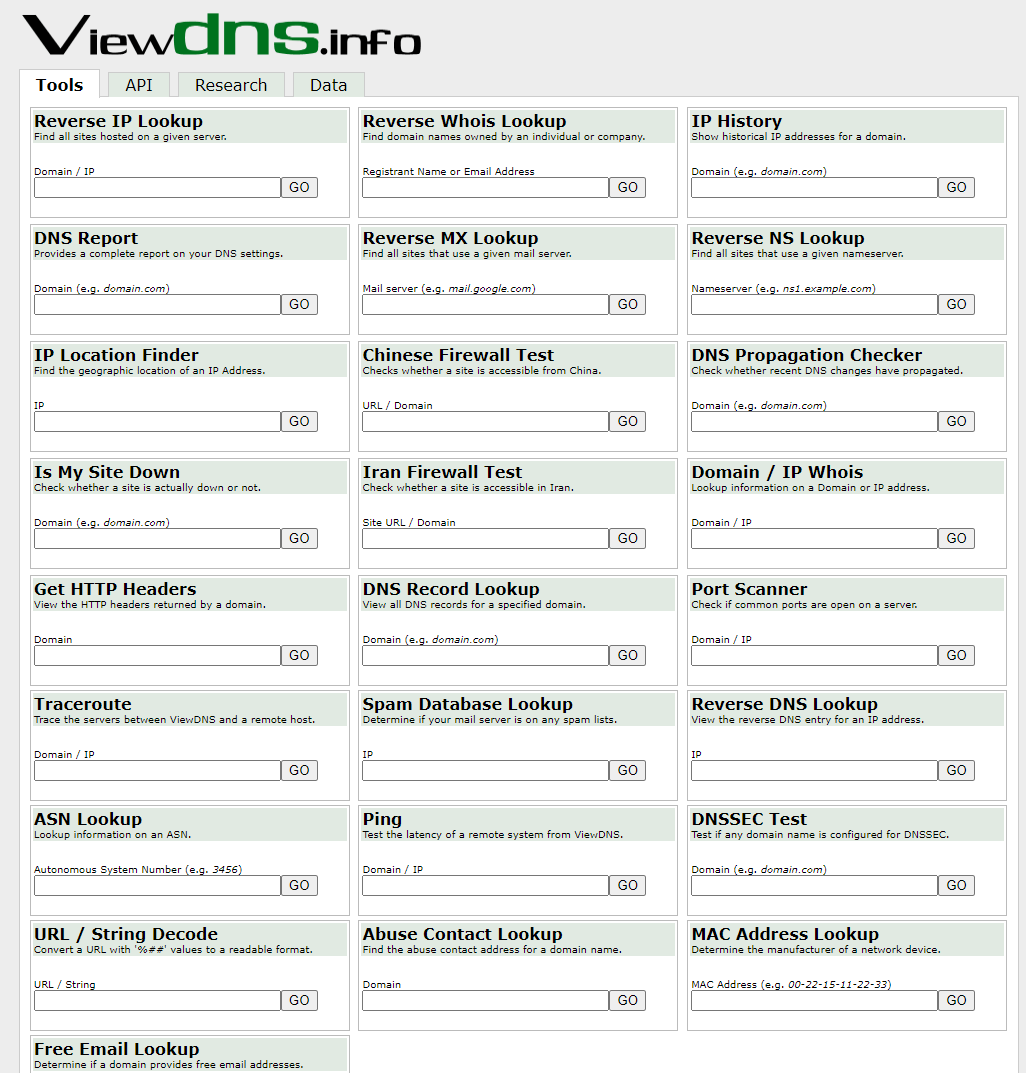

ViewDNS

Las herramientas proporcionadas por ViewDNS.info permiten a los usuarios recopilar una gran cantidad de datos sobre un sitio web o dirección IP determinados. El valor de estos datos a veces puede subestimarse cuando se analizan en su forma cruda, pero cuando se colocan en contexto pueden ser bastante poderosos. Esta sección tiene como objetivo demostrar parte de la información que se puede descubrir utilizando las herramientas disponibles en este sitio.

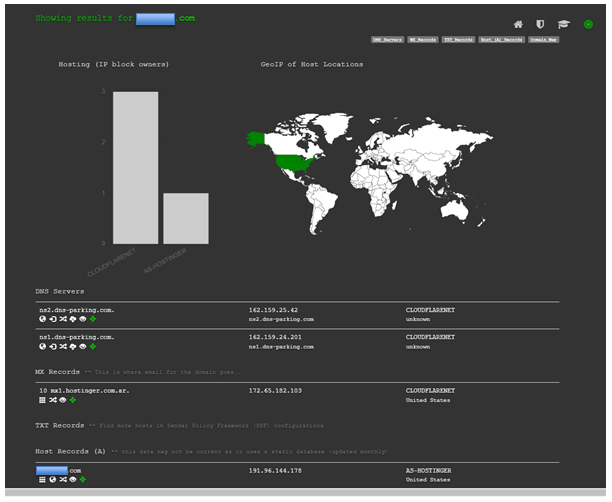

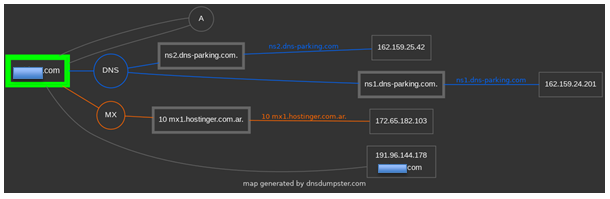

DNSdumpster

DNSdumpster.com es una herramienta GRATUITA de investigación de dominios que puede descubrir hosts relacionados con un dominio. Encontrar hosts visibles desde la perspectiva de los atacantes es una parte importante del proceso de evaluación de la seguridad.

Mapa del sitio

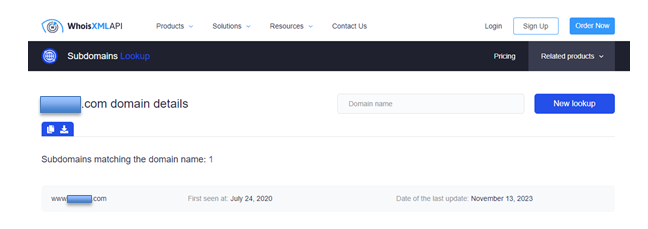

Búsqueda de sub dominios

Las herramientas de búsqueda de subdominios permiten descubrir los subdominios de cualquier dominio objetivo para descubrir posibles puntos de entrada de ataques. Encuentre los sistemas menos protegidos y, por tanto, más vulnerables a los ataques.

https://subdomains.whoisxmlapi.com/

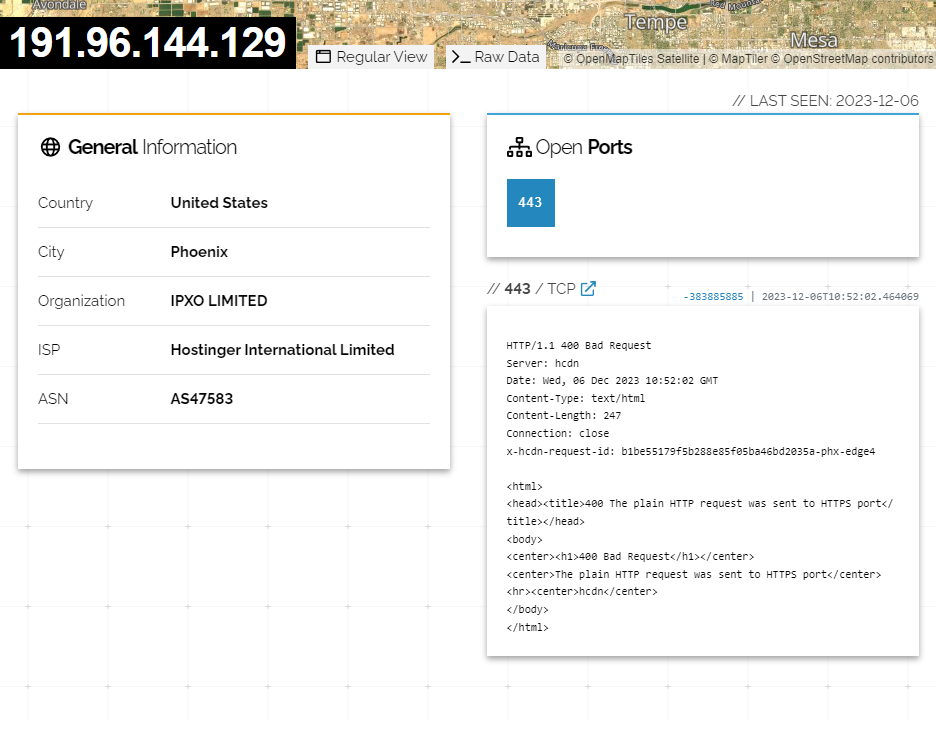

Shodan

Shodan es el primer motor de búsqueda del mundo para dispositivos conectados a Internet. Descubra cómo la inteligencia de Internet puede ayudarle a tomar mejores decisiones.

https://www.shodan.io/host/191.96.144.129

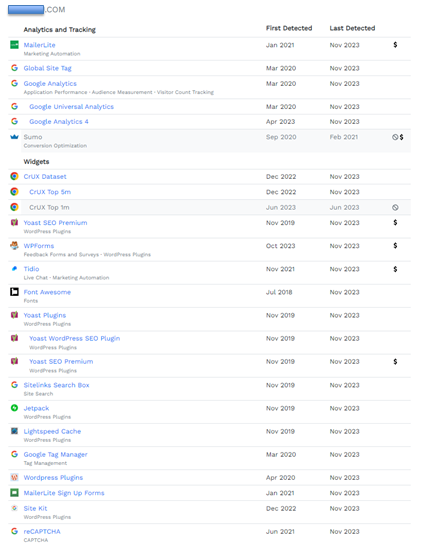

BuiltWith

BuiltWith es una herramienta de creación de perfiles de sitios web, generación de leads, análisis competitivo e inteligencia empresarial que proporciona adopción de tecnología, datos de comercio electrónico y análisis de uso de Internet.

El seguimiento de tecnología de BuiltWith incluye widgets, análisis, marcos, sistemas de gestión de contenido, anunciantes, redes de entrega de contenido, estándares web y servidores web, por nombrar algunas de las categorías de tecnología que cubrimos.

Prueba del servidor SSL

Este servicio online gratuito realiza un análisis profundo de la configuración de cualquier servidor web SSL en Internet.