bases de datos

ciberseguridad

pentesting

Inyección NoSQL

Uno de los ataques de inyección NoSQL más infames ocurrió en 2018, cuando una gran brecha de datos en la empresa Exactis resultó en la exposición de 340 millones de registros de usuarios. Esta brecha fue causada por una vulnerabilidad de inyección NoSQL, que permitió a los atacantes manipular las consultas de la base de datos y obtener acceso no autorizado a información sensible.

¿Qué es la Inyección NoSQL?

La inyección NoSQL es un tipo de ataque de inyección que se dirige a bases de datos NoSQL, como MongoDB, CouchDB y Redis. A diferencia de la inyección SQL tradicional, que apunta a bases de datos SQL, la inyección NoSQL explota vulnerabilidades en la forma en que las bases de datos NoSQL procesan entradas no confiables.

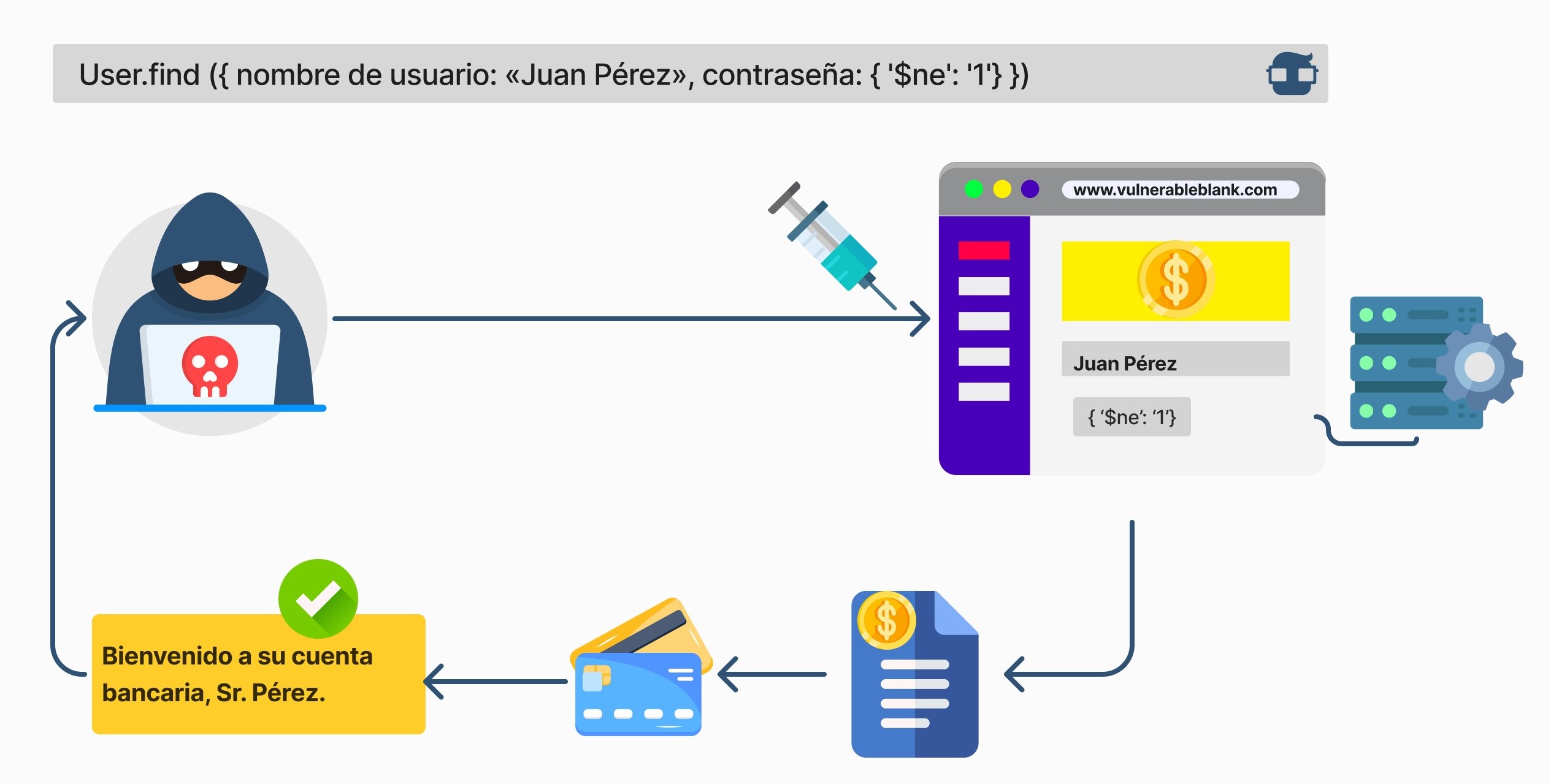

En un ataque de inyección NoSQL, un atacante puede manipular una consulta para ejecutar comandos arbitrarios o recuperar datos no autorizados. Esto se logra a menudo insertando código malicioso en los parámetros de consulta, que la base de datos luego ejecuta. La falta de un lenguaje de consulta estandarizado en las bases de datos NoSQL significa que las técnicas específicas de inyección pueden variar ampliamente según la base de datos objetivo.

Para obtener información sobre la inyección SQL, que es un tipo de ataque similar pero distinto, consulta nuestra guía de inyección SQL.

¿Cómo Funciona la Inyección NoSQL?

La inyección NoSQL ocurre típicamente cuando una aplicación no valida adecuadamente las entradas del usuario antes de incluirlas en una consulta de base de datos. Aquí hay algunos escenarios comunes donde puede ocurrir la inyección NoSQL:

1. Evitación de Autenticación de Usuarios

Un atacante puede manipular las credenciales de inicio de sesión para evitar las comprobaciones de autenticación. Por ejemplo, en una consulta de MongoDB, un atacante podría usar la siguiente carga útil para evadir la autenticación:

1{ 2 "username": {"$ne": null}, 3 "password": {"$ne": null} 4}

Esta carga explota el operador $ne (no igual) para hacer coincidir cualquier documento donde los campos de nombre de usuario y contraseña no sean nulos, evitando efectivamente la verificación de autenticación.

2. Recuperación de Datos

Un atacante puede manipular los parámetros de consulta para recuperar datos no autorizados. Por ejemplo, un atacante podría usar la siguiente carga útil para recuperar todos los documentos en una colección:

1{ 2 "$where": "this.age > 25" 3}

Esta carga utiliza el operador $where para ejecutar una expresión de JavaScript en el servidor, lo que permite al atacante recuperar documentos donde el campo de edad sea mayor a 25.

3. Manipulación de Datos

Un atacante puede manipular los parámetros de consulta para modificar o eliminar datos. Por ejemplo, un atacante podría usar la siguiente carga útil para actualizar todos los documentos en una colección:

1{ 2 "$set": {"isAdmin": true} 3}

Esta carga usa el operador $set para actualizar el campo isAdmin a verdadero en todos los documentos de la colección.

Prevención de Inyección NoSQL

Para prevenir la inyección NoSQL, es importante implementar las siguientes medidas de seguridad:

- Validación de Entrada: Valida y sanitiza todas las entradas de los usuarios para asegurarte de que no contengan código malicioso. Utiliza técnicas de listas blancas para permitir solo entradas conocidas como seguras.

- Consultas Parametrizadas: Utiliza consultas parametrizadas o declaraciones preparadas para separar las entradas del usuario de la lógica de la consulta. Esto ayuda a prevenir la inyección de código malicioso.

- Controles de Acceso: Implementa controles de acceso estrictos para limitar los permisos de los usuarios y aplicaciones. Asegúrate de que solo los usuarios autorizados tengan acceso a datos y operaciones sensibles.

- Auditorías de Seguridad: Realiza auditorías de seguridad y revisiones de código con regularidad para identificar y corregir vulnerabilidades en la aplicación y configuración de la base de datos.

- Actualizaciones y Parches: Mantén la base de datos y el software de la aplicación actualizados con los últimos parches y actualizaciones de seguridad.

Las consecuencias de una inyección NoSQL pueden ser graves y variadas, dependiendo del tipo de datos almacenados en la base de datos y la capacidad de los atacantes para explotar la vulnerabilidad.

Herramientas para Detectar Vulnerabilidades de Inyección NoSQL

Detectar vulnerabilidades de inyección NoSQL en una aplicación web puede ser un desafío, pero hay varias herramientas y técnicas que pueden ayudar a identificar estos problemas de seguridad:

-

Burp Suite: Burp Suite es un popular escáner de vulnerabilidades web que puede utilizarse para detectar vulnerabilidades de inyección NoSQL. Permite pruebas manuales y automatizadas de aplicaciones web e identifica varios tipos de fallos de inyección.

-

OWASP ZAP (Zed Attack Proxy): OWASP ZAP es un escáner de seguridad de aplicaciones web de código abierto que puede utilizarse para encontrar vulnerabilidades de inyección NoSQL. Proporciona escáneres automáticos y herramientas para pruebas manuales.

-

NoSQLMap: NoSQLMap es una herramienta de código abierto específicamente diseñada para detectar y explotar vulnerabilidades de inyección NoSQL. Soporta varias bases de datos NoSQL, incluyendo MongoDB, CouchDB y Redis.

-

Nmap con Scripts NSE: Nmap es una herramienta de escaneo de redes que puede ampliarse con scripts NSE (Nmap Scripting Engine) para detectar vulnerabilidades de inyección NoSQL. Se pueden escribir scripts personalizados o utilizar algunos existentes para identificar posibles problemas.

-

SQLMap: Aunque está diseñado principalmente para la inyección SQL, SQLMap también puede utilizarse para detectar vulnerabilidades de inyección NoSQL con algunas modificaciones y scripts personalizados.

-

Pruebas Manuales: Las técnicas de pruebas manuales, como el fuzzing de entradas y la revisión de código, pueden ser efectivas para identificar vulnerabilidades de inyección NoSQL. Los testers de seguridad pueden crear cargas útiles manualmente para probar fallos de inyección y revisar el código de la aplicación en busca de posibles vulnerabilidades.

Al utilizar estas herramientas y técnicas, los profesionales de seguridad pueden identificar y mitigar vulnerabilidades de inyección NoSQL en aplicaciones web, ayudando a proteger datos sensibles y mantener la integridad de la aplicación.