sgsi

evaluación de riesgos

ciberseguridad

ISO 27001

Implementación del Marco SGSI (o ISMS) y Evaluación de Riesgos

Si deseas obtener la certificación ISO 27001, necesitas tener un SGSI / ISMS implementado. Este documento explica el marco y cómo implementarlo.

Un Sistema de Gestión de Seguridad de la Información (SGSI o ISMS por sus siglas en inglés) es un enfoque sistemático para gestionar la información sensible de la empresa, asegurando que se mantenga segura. Incluye personas, procesos y sistemas de TI mediante la aplicación de un proceso de gestión de riesgos.

Componentes del Marco SGSI

El marco SGSI consta de los siguientes componentes clave:

- Políticas de Seguridad de la Información.

- Organización de la Seguridad de la Información.

- Seguridad de los Recursos Humanos.

- Gestión de Activos.

- Control de Acceso.

- Criptografía.

- Seguridad Física y Ambiental.

- Seguridad de las Operaciones.

- Seguridad de las Comunicaciones.

- Adquisición, Desarrollo y Mantenimiento de Sistemas.

- Relaciones con los Proveedores.

- Gestión de Incidentes de Seguridad de la Información.

- Gestión de la Continuidad del Negocio.

- Cumplimiento.

Estos componentes trabajan juntos para crear un enfoque integral en la gestión y protección de la información sensible de la organización en personas, procesos y sistemas de TI.

Políticas de Seguridad de la Información

Directrices generales que definen el enfoque de la organización hacia la seguridad de la información. Por ejemplo:

- Declaración de la Política: Una declaración de alto nivel que describe el compromiso de la organización con la seguridad de la información.

- Alcance: Define qué partes de la organización están cubiertas por el SGSI.

- Roles y Responsabilidades: Asigna roles y responsabilidades específicas para la seguridad de la información.

- Procedimientos: Proporciona procedimientos detallados para implementar y mantener el SGSI.

- Revisión y Actualización: Describe el proceso para revisar y actualizar el SGSI.

Organización de la Seguridad de la Información

Define los roles y responsabilidades para la seguridad de la información dentro de la organización. Por ejemplo:

- Comité de Seguridad de la Información: Un grupo de altos directivos responsables de supervisar el SGSI.

- Responsable de Seguridad de la Información (ISO): Una persona designada para implementar y mantener el SGSI.

- Equipo de Seguridad de la Información: Un grupo de individuos responsables de aspectos específicos del SGSI.

Seguridad de los Recursos Humanos

Asegura que los empleados comprendan sus responsabilidades y sean adecuados para sus roles. Por ejemplo:

- Capacitación de Empleados: Proporciona formación a los empleados sobre políticas y procedimientos de seguridad de la información.

- Evaluación de Empleados: Realiza verificaciones de antecedentes de empleados que manejan información sensible.

- Terminación de Empleados: Implementa procedimientos para la terminación de empleados que representen un riesgo de seguridad.

Gestión de Activos

Identifica los activos organizacionales y define responsabilidades de protección adecuadas. Por ejemplo:

- Identificación de Activos: Identifica todos los activos valiosos dentro del alcance del SGSI.

- Clasificación de Activos: Asigna un nivel de importancia a cada activo según su valor para la organización.

- Protección de Activos: Define las medidas de seguridad apropiadas para cada activo.

Control de Acceso

Limita el acceso a la información y a las instalaciones de procesamiento de la información. Por ejemplo:

- Políticas de Control de Acceso: Define quién puede acceder a activos específicos y qué pueden hacer con ellos.

- Autenticación: Verifica la identidad de los usuarios antes de conceder acceso.

- Autorización: Limita el acceso solo a lo necesario para el rol del usuario.

- Auditoría: Monitorea y registra todos los intentos de acceso.

Criptografía

Garantiza el uso adecuado y efectivo de la criptografía para proteger la confidencialidad, autenticidad y/o integridad de la información. Por ejemplo:

- Cifrado: Cifra los datos para evitar accesos no autorizados.

- Firmas Digitales: Verifica la autenticidad de los datos mediante firmas digitales.

- Gestión de Claves: Administra las claves criptográficas para garantizar su uso seguro.

Seguridad Física y Ambiental

Previene el acceso físico no autorizado, daños e interferencias a la información de la organización y sus instalaciones de procesamiento de la información. Por ejemplo:

- Seguridad Física: Define medidas para proteger activos físicos como edificios, equipos y áreas de almacenamiento.

- Seguridad Ambiental: Asegura que el entorno físico sea adecuado para la seguridad de la información, como control de temperatura y humedad.

Seguridad de las Operaciones

Garantiza el correcto y seguro funcionamiento de las instalaciones de procesamiento de la información. Por ejemplo:

- Gestión de Cambios: Controla los cambios en los sistemas de información para evitar interrupciones.

- Respuesta a Incidentes: Define procedimientos para responder a incidentes de seguridad.

- Respaldo y Recuperación: Implementa procedimientos para hacer copias de seguridad y recuperar información.

Seguridad de las Comunicaciones

Protege la información en redes y sus instalaciones de procesamiento de la información. Por ejemplo:

- Cortafuegos: Restringe el acceso a redes solo a usuarios autorizados.

- Sistemas de Detección de Intrusos: Monitorea el tráfico de la red en busca de actividades sospechosas.

- Cifrado: Cifra los datos en tránsito para evitar accesos no autorizados.

Adquisición, Desarrollo y Mantenimiento de Sistemas

Asegura que la seguridad de la información sea una parte integral de los sistemas de información en todo su ciclo de vida. Por ejemplo:

- Requisitos de Seguridad: Define los requisitos de seguridad para nuevos sistemas.

- Pruebas de Seguridad: Realiza pruebas de seguridad en nuevos sistemas.

- Capacitación en Seguridad: Proporciona capacitación para empleados que desarrollan o mantienen sistemas.

Relaciones con los Proveedores

Asegura la protección de los activos de la organización que son accesibles por los proveedores. Por ejemplo:

- Requisitos de Seguridad para Proveedores: Define los requisitos de seguridad para los proveedores.

- Capacitación en Seguridad para Proveedores: Proporciona capacitación para proveedores sobre políticas y procedimientos de seguridad de la información.

- Auditorías de Seguridad a Proveedores: Realiza auditorías de seguridad a proveedores.

Gestión de Incidentes de Seguridad de la Información

Asegura un enfoque consistente y efectivo para la gestión de incidentes de seguridad de la información. Por ejemplo:

- Plan de Respuesta a Incidentes: Define procedimientos para responder a incidentes de seguridad.

- Reporte de Incidentes: Define quién es responsable de reportar incidentes de seguridad.

- Investigación de Incidentes: Define procedimientos para investigar incidentes de seguridad.

- Recuperación de Incidentes: Define procedimientos para la recuperación de incidentes de seguridad.

Aspectos de Seguridad de la Información en la Gestión de la Continuidad del Negocio

Asegura la continuidad de la gestión de seguridad de la información en situaciones adversas. Por ejemplo:

- Plan de Continuidad del Negocio: Define procedimientos para mantener la seguridad de la información en caso de desastre.

- Plan de Recuperación ante Desastres: Define procedimientos para recuperarse de un desastre.

- Respaldo y Recuperación: Implementa procedimientos para hacer copias de seguridad y recuperar información.

Cumplimiento

Evita infracciones de obligaciones legales, estatutarias, regulatorias o contractuales relacionadas con la seguridad de la información. Por ejemplo:

- Requisitos de Cumplimiento: Define las obligaciones legales, estatutarias, regulatorias o contractuales relacionadas con la seguridad de la información.

- Monitoreo del Cumplimiento: Monitorea el cumplimiento de estos requisitos.

- Reporte del Cumplimiento: Reporta el cumplimiento de estos requisitos.

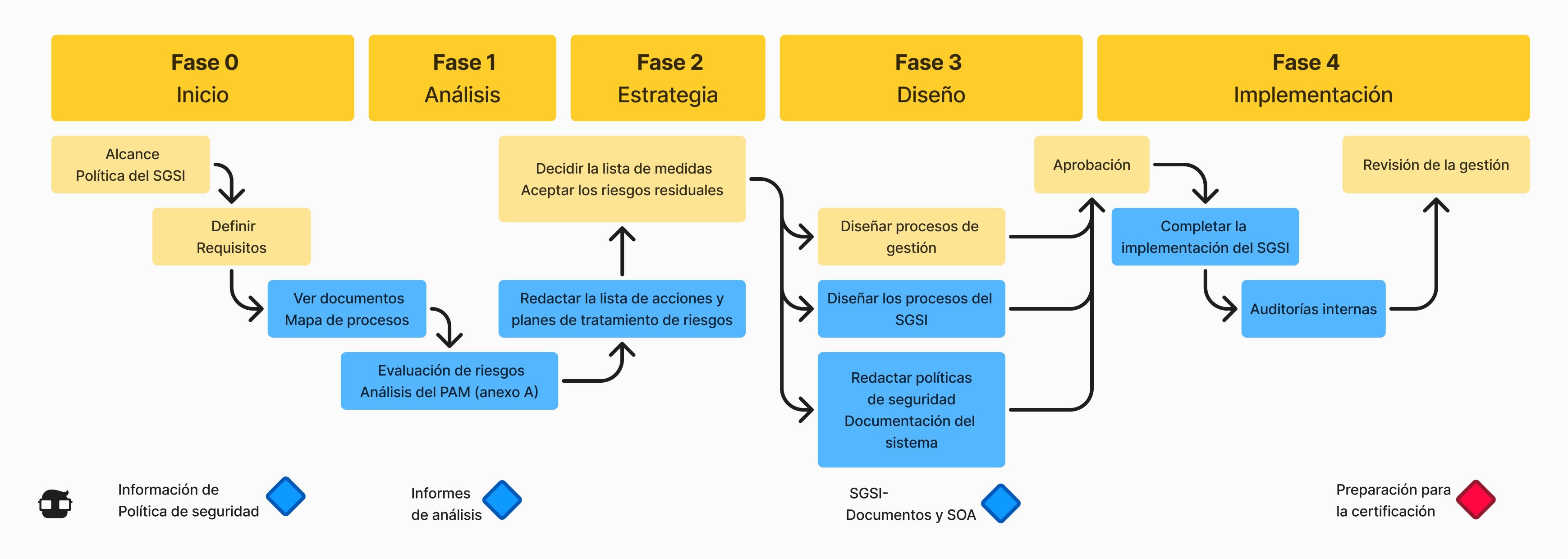

Proceso de Implementación del SGSI

Ahora que conocemos el marco, veamos el proceso de implementación de un SGSI. La implementación de un SGSI sigue típicamente estos pasos:

1) Definir el Alcance

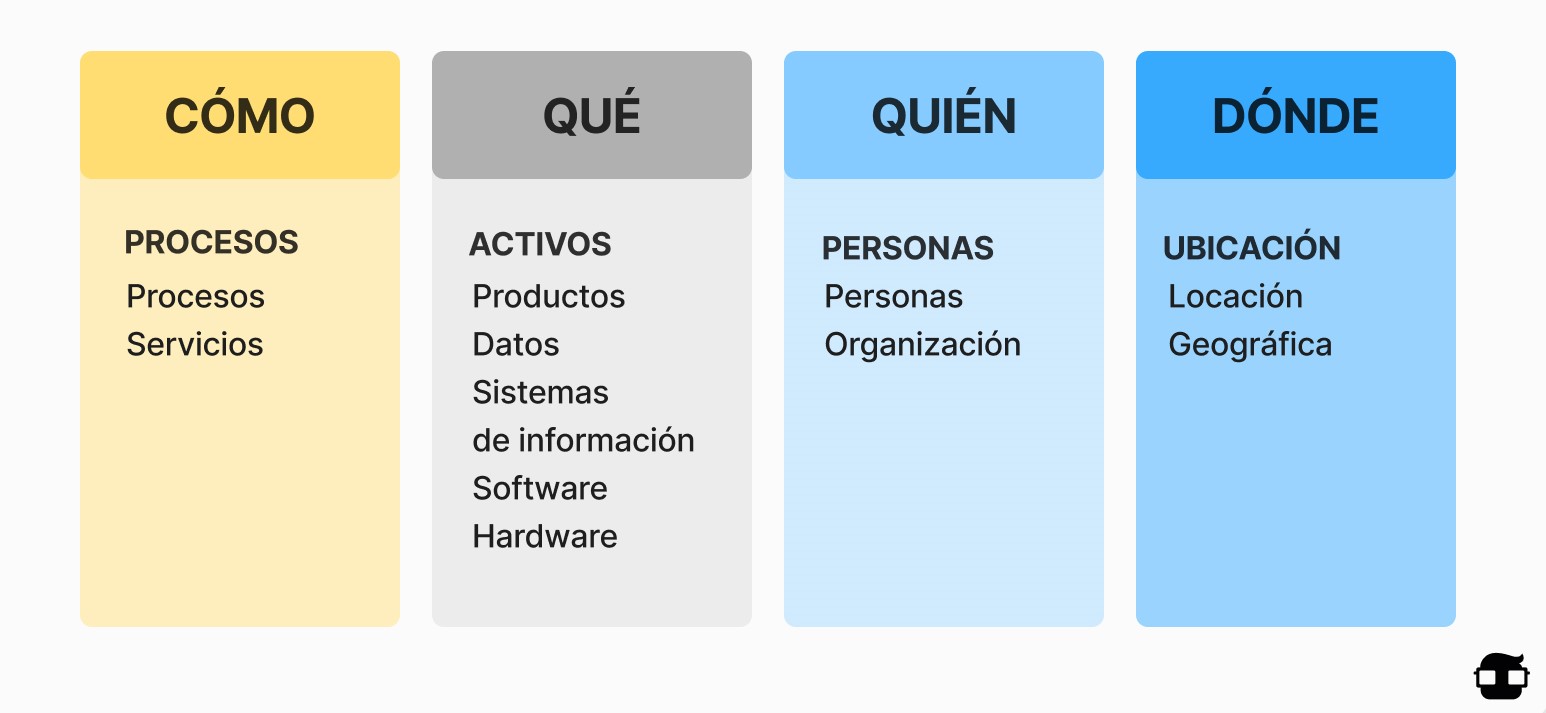

Determina qué partes de la organización estarán cubiertas por el SGSI. Para comprender mejor el alcance, puedes usar Cómo, Qué, Quién, Dónde:

- Cómo: ¿Cómo se implementará el SGSI?

- Qué: ¿Qué cubrirá el SGSI? Activos, Datos, Sistemas de información, Software, Hardware, etc.

- Quién: Personas y organizaciones involucradas en el SGSI.

- Dónde: Áreas geográficas cubiertas por el SGSI.

Otro conjunto de preguntas que puedes usar para definir el alcance es:

- ¿Qué tipo de información procesa, almacena o transmite la organización?

- ¿Cuáles son los activos críticos de la organización?

- ¿Cuáles son las vulnerabilidades de la organización?

- ¿Cuáles son las amenazas para la organización?

- ¿Cuáles son los impactos de las amenazas en la organización?

- ¿Cuáles son los riesgos para la organización?

- ¿Cuáles son los controles para la organización?

Ten en cuenta que para obtener la certificación, el SGSI debe estar implementado en toda la organización.

2) Desarrollar una Política de Seguridad de la Información

Crea un documento de alto nivel que describa el enfoque de la organización hacia la seguridad de la información. El siguiente índice es un buen punto de partida:

- Introducción: Proporciona una visión general del SGSI y su propósito.

- Alcance: Define qué partes de la organización están cubiertas por el SGSI.

- Roles y Responsabilidades: Asigna roles y responsabilidades específicos para la seguridad de la información.

- Procedimientos: Proporciona procedimientos detallados para implementar y mantener el SGSI.

- Revisión y Actualización: Describe el proceso para revisar y actualizar el SGSI.

3) Realizar una Evaluación de Riesgos

Identifica, analiza y evalúa los riesgos de seguridad de la información. Con el conocimiento obtenido de pentesting, escaneos DLP y otras fuentes, debes tener una buena comprensión de los riesgos. Usa esta matriz para estructurar la evaluación de riesgos:

4) Desarrollar un Plan de Tratamiento de Riesgos

Esto es lo que puedes hacer con un riesgo: Aceptar, Evitar, Transferir, Mitigar, Monitorear. Decide cómo abordar los riesgos identificados.

- Acepta un riesgo si el riesgo es bajo.

- Evita un riesgo si no es posible mitigarlo.

- Transfiere un riesgo si puedes hacer que otra persona lo mitigue.

- Mitiga un riesgo si no puedes evitarlo.

- Monitorea un riesgo si lo aceptas o lo transfieres.

5) Seleccionar e Implementar Controles

Elige e implementa los controles de seguridad apropiados basados en la evaluación de riesgos y el plan de tratamiento.

6) Capacitar al Personal

Asegura que todo el personal relevante esté consciente de sus roles y responsabilidades en el mantenimiento de la seguridad de la información. Algunos ejemplos de capacitación son:

- Capacitación en Concientización sobre Seguridad: Proporciona capacitación para los empleados sobre políticas y procedimientos de seguridad de la información.

- Capacitación en Seguridad para Nuevos Empleados: Proporciona capacitación para nuevos empleados sobre políticas y procedimientos de seguridad de la información.

- Auditorías de Seguridad Regulares: Realiza auditorías de seguridad regulares para los empleados.

7) Monitorear y Revisar

Monitorea y mejora continuamente la efectividad del SGSI y haz mejoras según sea necesario, ¡incluyendo revisiones por la dirección! Para lograr esto, puedes:

- Auditorías Internas Regulares: Nombra a una persona o equipo para realizar auditorías internas regulares del SGSI. Asegúrate de que sean independientes y tengan la autoridad para reportar a la alta dirección.

- Auditorías Externas Regulares: Contrata a un auditor externo para realizar auditorías externas regulares del SGSI.

- Revisión por la Dirección: Involucra a la alta dirección en la revisión del SGSI. Programa una reunión recurrente con la alta dirección para revisar los KPIs y proponer mejoras.

Debes elegir tus KPIs (Indicadores Clave de Desempeño) basados en la evaluación de riesgos y el plan de tratamiento de riesgos. Por ejemplo:

- Número de incidentes de seguridad

- Número de violaciones de cumplimiento

- Tiempo para detectar y responder a incidentes de seguridad

- Tiempo para detectar y responder a violaciones de cumplimiento

- Número de incidentes de seguridad por año

- Número de violaciones de cumplimiento por año

- Número de incidentes de seguridad por año

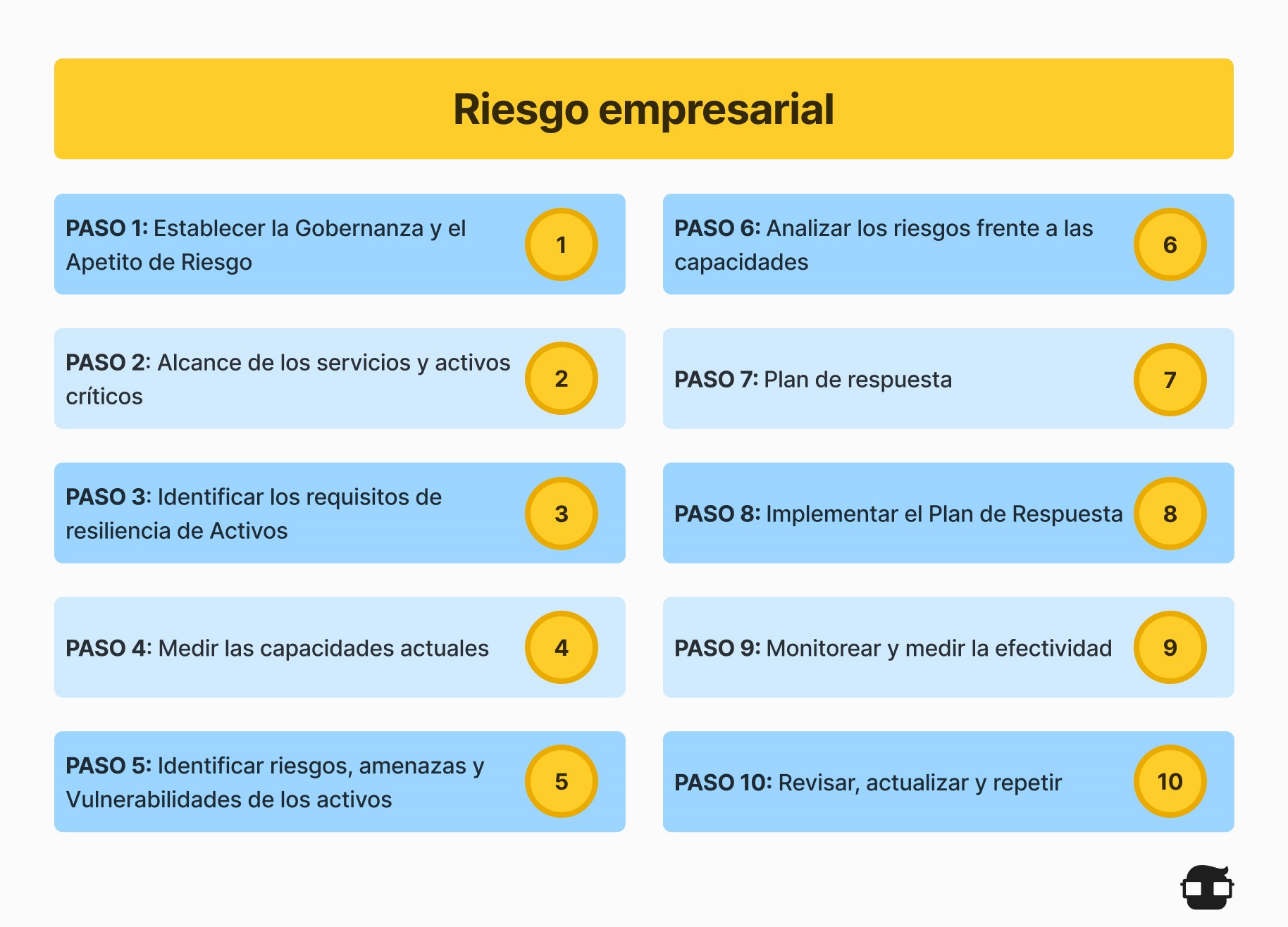

Metodologías de Evaluación de Riesgos

ISO 27001 no prescribe una metodología específica para la evaluación de riesgos, pero algunos enfoques comunes incluyen:

-

Análisis de Riesgos Cualitativo: Utiliza escalas predefinidas (por ejemplo, bajo, medio, alto) para evaluar la probabilidad e impacto de los riesgos.

-

Análisis de Riesgos Cuantitativo: Utiliza valores numéricos para evaluar los riesgos, a menudo en términos de impacto financiero.

-

OCTAVE (Evaluación de Amenazas, Activos y Vulnerabilidades Críticas Operativas): Un método que se enfoca en el riesgo organizacional y cuestiones estratégicas relacionadas con la práctica.

- FAIR (Análisis Factorial del Riesgo de Información): Un modelo para comprender, analizar y medir el riesgo de información.

Identificación y Evaluación de Riesgos

El proceso de identificación y evaluación de riesgos generalmente involucra:

-

Identificación de Activos: Enumera todos los activos valiosos dentro del alcance del SGSI.

-

Identificación de Amenazas: Determina amenazas potenciales para estos activos.

-

Evaluación de Vulnerabilidades: Identifica debilidades que podrían ser explotadas por amenazas.

-

Análisis de Impacto: Evalúa las posibles consecuencias si una amenaza explota una vulnerabilidad.

-

Evaluación de Probabilidad: Estima la probabilidad de que una amenaza explote una vulnerabilidad.

-

Cálculo de Riesgo: Combina impacto y probabilidad para determinar el nivel general de riesgo.

Estrategias de Tratamiento de Riesgos

ISO 27001 describe cuatro opciones principales para el tratamiento de riesgos:

-

Modificación del Riesgo: Implementa controles para reducir el riesgo.

-

Retención del Riesgo: Acepta el riesgo tal como está, si se encuentra dentro del apetito de riesgo de la organización.

-

Evitar el Riesgo: Elimina el riesgo eliminando la fuente del riesgo o discontinuando la actividad.

-

Compartir el Riesgo: Transfiere o comparte el riesgo con terceros (por ejemplo, mediante seguros o externalización).

La estrategia elegida debe estar documentada en un plan de tratamiento de riesgos, que detalla los controles seleccionados, responsabilidades y plazos para la implementación.

Al seguir este marco y estas metodologías, las organizaciones pueden establecer un SGSI sólido que gestione eficazmente los riesgos de seguridad de la información en cumplimiento con ISO 27001.