windows

e01

forense

ftk-imager

ciberseguridad

Crear una Imagen Forense .E01 Desde Windows con FTK Imager

En el análisis forense digital, una imagen .E01 permite capturar el contenido completo de un disco duro sin alterar el original. Este archivo puede contener metadatos, fragmentarse en partes más pequeñas y verificarse automáticamente mediante hashes. A continuación, se explican dos formas de generar una imagen .E01: una desde un disco duro conectado físicamente al equipo, y otra desde un archivo de máquina virtual.

Creación de imagen desde un disco duro conectado al equipo (desde Windows)

Supongamos que un disco duro fue retirado de una computadora sospechosa. El analista lo conecta a su equipo mediante un adaptador SATA-USB o una carcasa externa. El objetivo es realizar una copia bit a bit de ese disco sin modificarlo.

Para ello, se utilizará FTK Imager, una herramienta gratuita que permite capturar discos y generar imágenes forenses en formato .E01.

Pasos:

-

Descarga e instalá

FTK Imager. -

Abre el programa como administrador.

-

-

Elige la opción

Physical Drive. Aparecerá una lista de discos conectados. Selecciona el disco externo (verifica que no sea tu disco del sistema) ¿Cómo lo haces? Bueno, cuando seleccionas Physical Drive en FTK Imager, vas a ver algo como:1PhysicalDrive0 - 500GB - WDC WD5000LPCX-... 2PhysicalDrive1 - 120GB - SanDisk SSD PLUS... 3PhysicalDrive2 - 16GB - Generic USB Flash...Observa si coincide con el tamaño de tu disco externo, el disco de tu sistema suele ser

PhysicalDrive0por lo que no deberias seleccionarlo a menos que estés absolutamente seguro de que ese es el disco externo (lo cual casi nunca será el caso). -

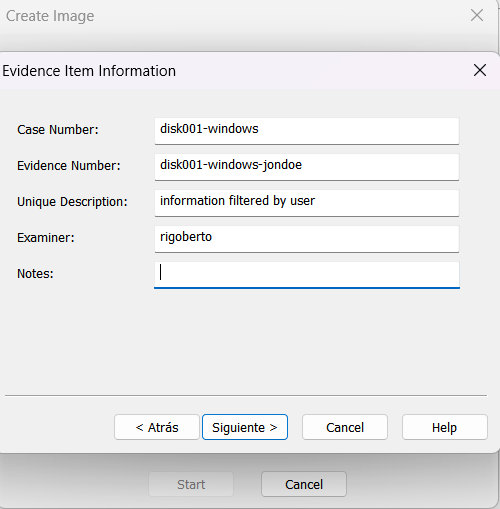

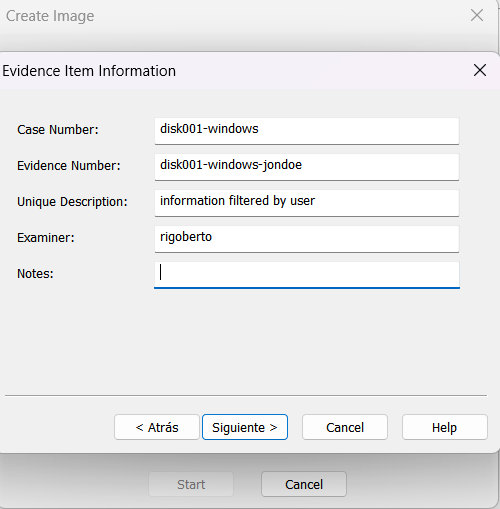

Completa los campos del caso (por ejemplo: número de caso, nombre del perito, descripción del análisis). Pueden dejarse en blanco si es una práctica.

-

En tipo de imagen, seleccioná

E01 (Expert Witness Format).

-

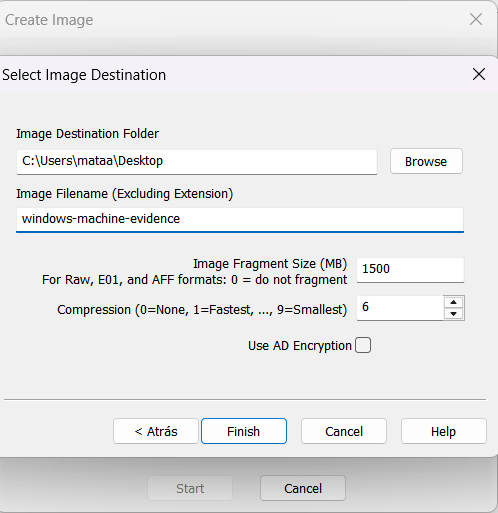

Elegí una carpeta de destino donde guardar la imagen.

En opciones de configuración:

- Compresión: pon el valor

6(rápido). - Fragmentación: usa

1500 MBpara dividir la imagen en partes más manejables.

-

Presiona

Startpara comenzar la adquisición. Asegurate de activar la opción "Verify images after they are created", para garantizar la integridad de la copia.

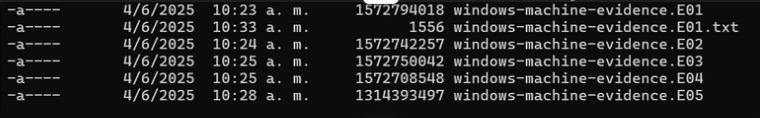

Al finalizar, obtendrás una serie de archivos .E01, .E02, etc., junto con un archivo .txt que documenta los hashes generados y los detalles del caso.

Creación de imagen desde una máquina virtual (archivo .vdi o .vmdk)

Cuando se trabaja con máquinas virtuales, no se dispone de un disco físico, sino de un archivo que lo representa. En VirtualBox este archivo tiene extensión .vdi; en VMware, .vmdk. El contenido de estos archivos también puede analizarse forensemente, pero primero es necesario convertirlos.

Paso 1: Convertir el archivo de máquina virtual a .raw

El formato .raw es una copia directa del contenido del disco virtual. Para obtenerlo, se usa la herramienta qemu-img.

- Descarga QEMU para Windows desde qemu.weilnetz.de.

- Extra o instala QEMU y ubica el archivo

qemu-img.exe. - Abre la terminal (CMD o PowerShell) y ejecuta el comando correspondiente según tu tipo de disco:

Para VirtualBox:

1qemu-img convert -f vdi -O raw "C:\ruta\al\archivo.vdi" "C:\salida\imagen.raw"

Para VMware:

1qemu-img convert -f vmdk -O raw "C:\ruta\al\archivo.vmdk" "C:\salida\imagen.raw"

Paso 2: Convertir .raw a .E01 con FTK Imager

-

Abrí FTK Imager como administrador.

-

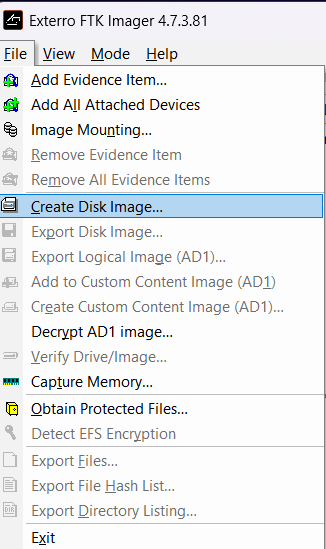

File → Create Disk Image... -

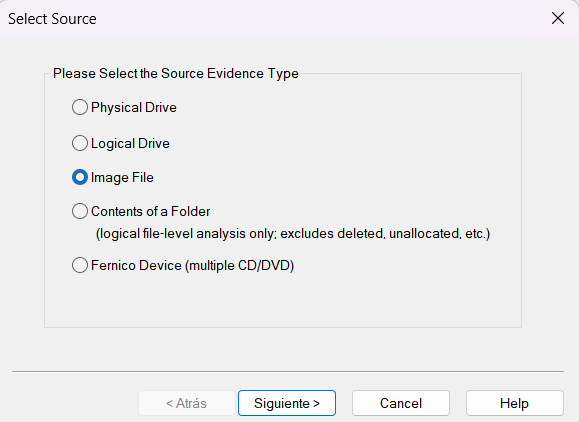

Seleccioná el tipo de fuente, en este caso seria

Image File:

-

Selecciona el archivo

.rawcomo fuente.

Asegurate de activar la opción "Verify images after they are created", para garantizar la integridad de la copia.

-

Luego, haz clic en Add para definir el tipo de imagen de salida y donde se va guardar, selecciona:

-

Completa los metadatos del caso.

-

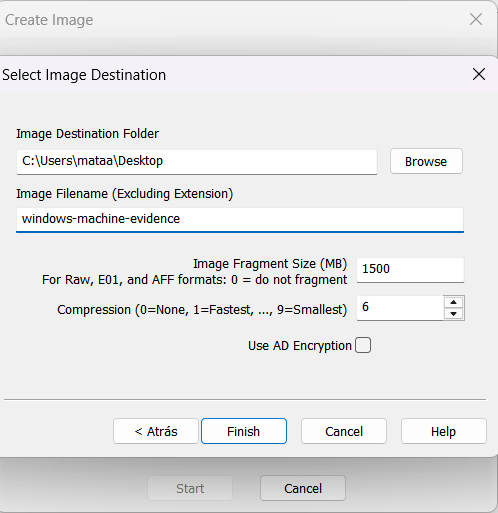

Elige carpeta de destino, nombre del archivo, compresión y fragmentación.

Deja desmarcada la opción “Use AD Encryption”

-

Presioná Finish, luego Start para comenzar la creación de la imagen.

Resultado esperado

FTK Imager generará:

-

Archivos segmentados:

.E01,.E02,.E03, etc. -

Un archivo

.txtcon el hash de verificación y los metadatos del caso

Estos archivos pueden analizarse directamente con herramientas como Autopsy o volver a cargarse en FTK Imager para explorarlos. Es importante conservar todos los archivos juntos en una misma carpeta y no modificar sus nombres si se desea mantener la integridad de la evidencia.