Empezar tutorial interactivo

Ataque de Spoofing and DoS sobre un website WordPress

Esta práctica te permitirá comprender mejor las técnicas de suplantación y DoS, así como sus efectos en un entorno web.

🌱 ¿Cómo comenzar un proyecto?

No clones este ni ningún repositorio, sigue las instrucciones a continuación:

Requisitos

Para esta práctica específica de Spoofing y DoS, es mejor configurar la red como una Red Interna. Esto se debe a varias razones:

-

Aislamiento Completo: Asegura que las actividades de ataque y prueba no interfieran con la red de producción ni con otras redes externas. Esto previene cualquier posible impacto no deseado en otros sistemas.

-

Entorno Controlado: Permite un control completo sobre el entorno de la red, facilitando el monitoreo y análisis del tráfico de red generado durante las pruebas.

-

Simulación Realista: Aunque está aislada, una red interna puede simular efectivamente un entorno de red real para las prácticas de Spoofing y DoS.

Herramientas y Máquinas Virtuales

- Oracle VirtualBox

- Máquina virtual con Kali Linux (Atacante)

- Máquina virtual con Debian (Servidor Web): Donde tenemos el servidor Apache y el sitio de WordPress alojado.

- Herramientas de Spoofing y DoS instaladas en las máquinas virtuales.

- Un entorno de red aislado.

- Herramientas necesarias: arpspoof, hping3, wireshark

📝 Instrucciones

Paso 1: Configurar la Red en VirtualBox

Configurar la Red de la Máquina Debian (Servidor Web):

1ip addr show

Generalmente encontrarás líneas etiquetadas como eth0, enp0s3, wlan0, etc. La que esté activa y tenga una dirección IP asignada será la interfaz que estás utilizando.

1sudo nano /etc/network/interfaces

1auto enp0s3 2iface enp0s3 inet static 3 address 192.168.1.10 4 netmask 255.255.255.0 5 gateway 192.168.1.1

Ejemplo de configuración para ambos archivos (Kali y Debian), puede contener más comandos de los que se muestran, pero agrega cualquier comando faltante de la configuración proporcionada previamente, ya que serán necesarios.

1sudo systemctl restart networking

Configurar la Red de la Máquina Kali Linux (Atacante)

1ip addr show

Generalmente encontrarás líneas etiquetadas como eth0, enp0s3, wlan0, etc. La que esté activa y tenga una dirección IP asignada será la interfaz que estás utilizando.

1sudo nano /etc/network/interfaces

1auto eth0 2iface eth0 inet static 3 address 192.168.1.11 4 netmask 255.255.255.0 5 gateway 192.168.1.1

1sudo systemctl restart networking

Paso 2: Verificar la Conexión Entre las Máquinas

Desde la Máquina Kali Linux (Atacante):

1$ ping <IP_debian>

Reemplaza <IP_debian> con la dirección IP que obtuviste para la máquina Debian.

Desde la Máquina Debian (Servidor Web):

1$ ping <IP_kali>

Reemplaza <IP_kali> con la dirección IP que obtuviste para la máquina Kali.

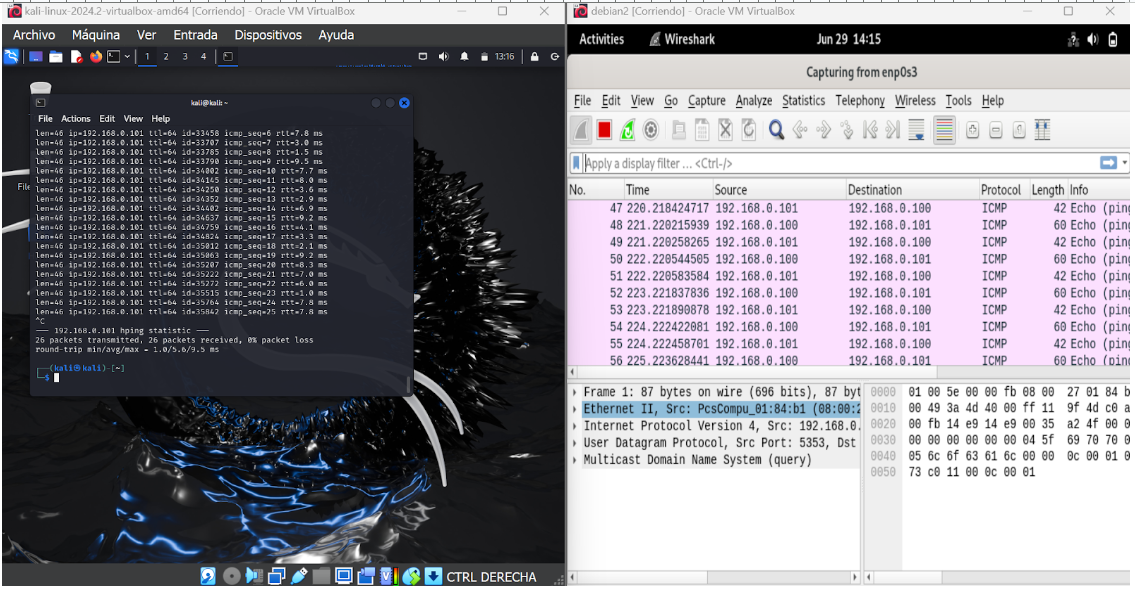

Ejemplo gráfico de cómo se ven los pings cuando están conectados

Paso 3: Práctica de ARP Spoofing

Para realizar esta práctica, utilizaremos arpspoof. Esta herramienta se usa para enviar paquetes ARP falsificados a la red, haciendo que un dispositivo (como la máquina Debian) crea que la dirección MAC del atacante (Kali Linux) es la dirección MAC del gateway (router). Esto se puede verificar observando las tablas ARP en la máquina Debian antes y después de ejecutar arpspoof.

En la Máquina Kali Linux (Atacante):

1sudo apt update 2sudo apt install dsniff

Nota: arpspoof es parte del paquete dsniff..

1sudo arpspoof -h

1sudo arpspoof -i <interfaz_kali> -t <IP_debian> <gateway>

- -i <interfaz_kali>: Especifica la interfaz de red desde la cual se enviarán los paquetes ARP, por ejemplo, eth0.

- -t <IP_debian>: Especifica la dirección IP de la víctima (la máquina Debian en este caso).

: Especifica la dirección IP del gateway. (inicialmente configurado en el archivo /etc/network/interfaces, es el mismo para ambas máquinas)

Monitorear con Wireshark en la Máquina Debian (Servidor Web):

Wireshark es ideal para analizar el tráfico de red, identificar posibles ataques y monitorear la seguridad en un entorno de red.

1sudo apt update 2sudo apt install wireshark

Durante la instalación, es posible que te pregunten si los usuarios no root deberían poder capturar paquetes. Selecciona "Sí". Si completaste la instalación sin esta configuración, puedes configurarlo más tarde con:

1sudo dpkg-reconfigure wireshark-common

1sudo usermod -aG wireshark $USER

NOTA: $USER es el nombre de usuario que usas en la máquina virtual Debian.

Una vez completada la instalación, cierra sesión y vuelve a iniciarla para aplicar los cambios de grupo. Puedes iniciar Wireshark ejecutando:

1sudo wireshark

Monitorización y Análisis

Paso 4: Práctica de DoS - Inundación ICMP

Para realizar un ataque de inundación ICMP (ping flood) desde Kali a Debian, puede utilizar el siguiente comando:

1sudo hping3 -1 <IP_debian> -I eth0

- hping3: Una herramienta de línea de comandos para generar paquetes TCP/IP que pueden usarse para varias pruebas de red, incluyendo escaneo de puertos, pruebas de cortafuegos y pruebas de rendimiento de red. -1: Indica que se deben enviar paquetes ICMP tipo 1 (ICMP Echo Request), que son los paquetes utilizados por el comando ping.

- -I eth0: Especifica la interfaz de red a utilizar para enviar los paquetes. En este caso, eth0 es la interfaz de red de la máquina atacante.

Monitorización y Análisis