Zona desmilitarizada (DMZ)

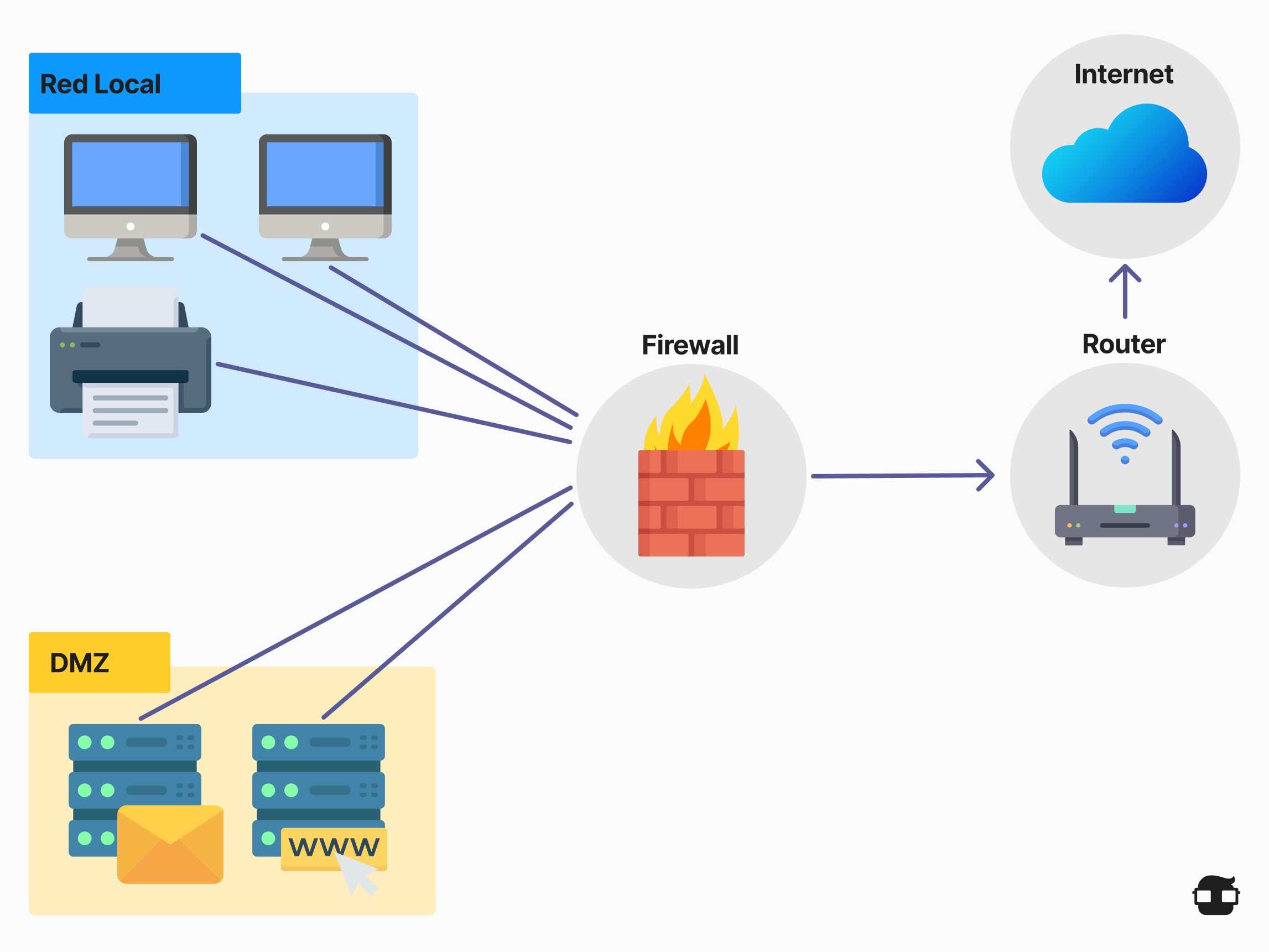

Una Zona Desmilitarizada (DMZ) en el contexto de redes de computadoras es una red física o lógica que se utiliza para exponer servicios externos de una organización a una red no confiable, generalmente Internet. La finalidad de una DMZ es añadir una capa adicional de seguridad a la red interna de una organización, protegiéndola de accesos no autorizados.

Esta red aísla los servicios que se quieren mantener disponibles por Internet y separa los servicios de la red interna. Si estos servicios estuvieran en la red interna, cualquier ataque podría poner en peligro toda la red.

Topología de una DMZ típica

La robustez dependerá de qué cortafuegos se seleccione y de lo bien configurado que esté.

Dos principios de seguridad:

- Defensa en profundidad, los ataques deben de ser capaces de atacar con éxito primero el encaminador y después, el cortafuego.

- Diversidad de defensa: El cortafuego y el encaminador estan por separado.

Topología de doble DMZ: consiste en dos DMZs, La externa con elementos que son menos atacables y la DMZ interna.

Es importante seleccionar cuidadosamente los dos cortafuegos y decidir qué servicios se colocarán en la DMZ externa e interna. Esta arquitectura puede presentar dificultades de administración. En el caso de dispositivos móviles, un cortafuego no garantiza la protección de los datos ya que cuando estos dispositivos se conectan a redes externas no están protegidos por el cortafuego y son susceptibles a ser comprometidos. Si un dispositivo móvil comprometido se vuelve a conectar a la red de la organización, puede ser una puerta de entrada para el atacante y una fuente de infección para el resto de equipos de la red.

Características principales de una DMZ

-

Separación de Redes: La DMZ está separada tanto de la red interna segura (LAN) como de la red externa (Internet). Esta separación generalmente se realiza utilizando uno o más firewalls.

-

Ubicación de Servicios Públicos: Los servicios que necesitan ser accesibles desde Internet, como servidores web, servidores de correo electrónico, servidores FTP y servidores DNS, se colocan en la DMZ. Esto reduce el riesgo de que un atacante pueda acceder directamente a la red interna desde Internet.

-

Capas de Seguridad: Un firewall externo controla el tráfico entre Internet y la DMZ, mientras que un firewall interno controla el tráfico entre la DMZ y la red interna. Este diseño de múltiples capas proporciona una mayor seguridad, ya que comprometer la DMZ no necesariamente da acceso a la red interna.

-

Acceso Restringido: Los dispositivos y servicios en la DMZ tienen acceso limitado a la red interna, y generalmente solo permiten comunicaciones iniciadas desde la red interna hacia la DMZ, no al revés.

Ventajas de una DMZ

-

Aumento de la Seguridad: Aísla los servicios públicos del resto de la red, reduciendo el riesgo de que una vulnerabilidad en uno de estos servicios exponga la red interna.

-

Mitigación de Ataques: Proporciona un área controlada donde los atacantes pueden ser detectados y mitigados antes de que puedan acceder a datos más sensibles en la red interna.

-

Facilita el Cumplimiento: Muchas normativas de seguridad recomiendan o requieren el uso de una DMZ para proteger datos sensibles y cumplir con los estándares de seguridad.

Desventajas de una DMZ

-

Complejidad de Implementación: Configurar y mantener una DMZ requiere una planificación cuidadosa y recursos adicionales.

-

Costos: Implementar una DMZ puede incrementar los costos debido a la necesidad de hardware adicional (firewalls, servidores) y personal especializado para gestionar la infraestructura.

En resumen, una DMZ es una estrategia de seguridad que ayuda a proteger la red interna de una organización mediante la creación de una zona aislada para los servicios accesibles desde el exterior.