Consejos de ciberseguridad para el usuario final

- Debemos proteger nuestro puesto de trabajo y mantener limpio de papeles que contengan información sensible.

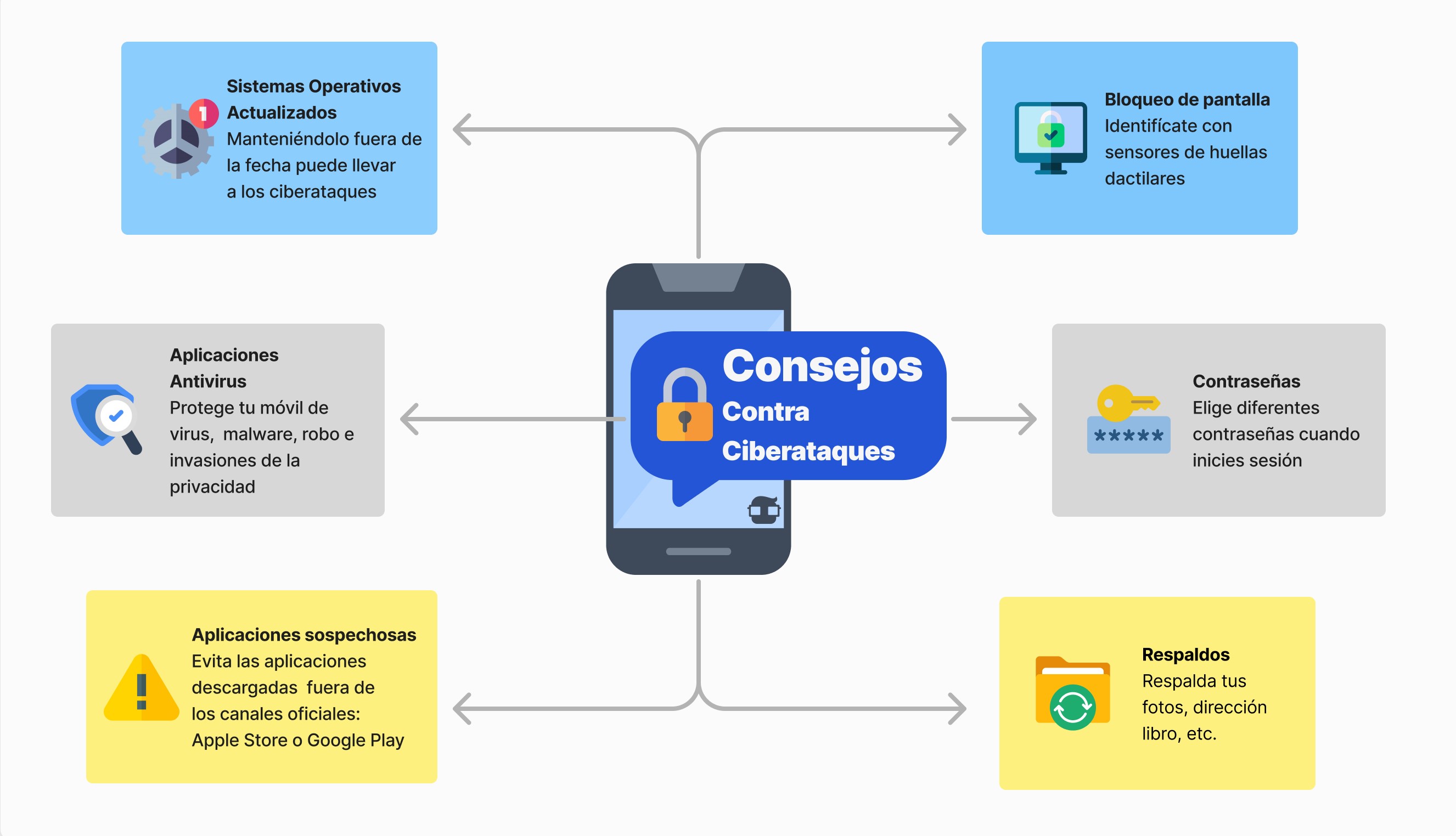

- Es recomendable establecer en tu dispositivo móvil una clave de acceso y la opción de bloqueo automático

- No hagas uso de equipos no corporativos. Si es necesario, no manejes información corporativa en este tipo de equipos.

- Evita las fugas de información. No mantengamos conversaciones confidenciales en lugares donde puedan ser oídas por terceros.

- Las contraseñas deben ser secretas y únicas, no debemos anotarlas, compartirlas o reutilizarlas.

- Se debe realizar una navegación segura y evitar acceder a páginas no confiables.

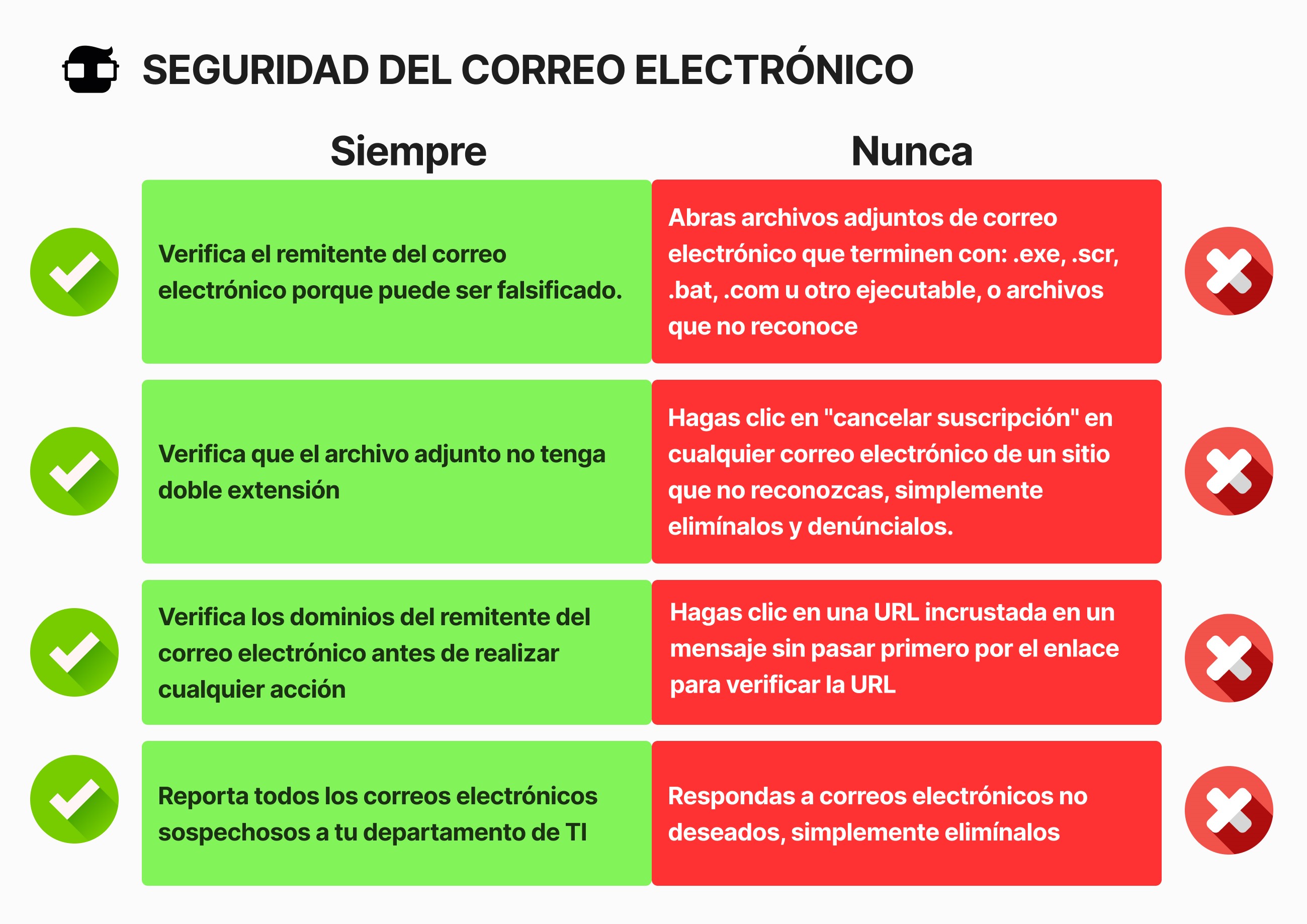

- Utilizar el correo electrónico de forma segura y elimina o informa a tu departamento de informática todo correo sospechoso que recibas.

- Protege la información y realiza copias de seguridad de la información sensible que sólo esté en nuestro equipo.

- Cuando viajes, no envíes información sensible a través de redes WiFi no confiables.

- Todos somos seguridad Debemos avisar al departamento de seguridad si detectamos cualquier actividad sospechosa.

- Desactiva las notificaciones con pantalla bloqueada del celular

- Bloquea el PC de escritorio cuando no lo estes usando

- Usa un gestor de cuentas, no uses la misma contraseña

- No escribas tu contraseña en un post it o en un block de notas, tampoco la mandes por la web

- Asegurate de usar https (cifrado)

- No hagas click en ventanas emergentes de origen desconocido

- No muestres informacion confifencial en grandes pantallas o muy visibles

- Cuidado con quien observa tu pantalla

- Usa VPN cuando te conectes a redes publicas

Un consejo relevante: El Uso de 3 Emails Diferentes

- Email Publico: Subscripciones, newsletters, RRSS. Es el correo que compartes para crear cuentas que no sean importante o para dar a un servicio que quieras probar.

- Email Personal: Para la familia, amigos, datos personales, registro civil. Bancos. Cosas serias y personales.

- Email Corporativo: Solo usado para ámbito laborar.

Con tus correos distribuidos en estas 3 cuentas, puedes tener mejor control de los correos que llegan, contener correos basura o spam, levantar alarmas en caso de la llegada de un correo fue de lugar. También podrás tener seguridad de que si el correo Email Publico, es comprometido, no alcanzarán tus datos personales.

Tecnología que más usamos:

- Celular: recomendación, tener algún patrón o bloqueo, es importante que configures tu móvil para que no muestre las notificaciones en pantalla, así el teléfono este bloqueado, ya que puede ser información confidencial y puede ser leída por terceras personas.

- Computadoras: por ningún motivo dejes sin contraseña tu equipo de trabajo o personal, y por ningún motivo te levantes y lo dejes sin bloquear.

- Bloc de notas: en nuestro puntero, no solo escribimos lista de pendientes, también tenemos información personal y confidencial como clientes importantes, contraseñas que escribimos para no olvidar, cartas confidenciales, entre otros, lo mas importante es asegurarnos de no tener este tipo de información anotadas en libretas y estas libretas no deben estar al alcance de todos.

⚠️ Ten cuidado con quien observa tu pantalla, ya que puedes tener chat abiertos con información confidencial o puedes tener tu banca en línea y no faltan las personas mal intencionadas que se pueden para detrás de nosotros y obtener esta información fácilmente que personal, privada y tuya o de la organización. Ten cuidado con esto, ya que es un ataque de ingeniería social bastante aplicada.

En caso de que manejes un celular empresario, con información confidencial, te aconsejamos que tengas cuidado de NO conectarte a redes abiertas o públicas, como la de las cafeterías o restaurantes, puedes ser víctima de un ataque llamado MAN IN THE MIDDLE, en el que las personas se infiltran y se aprovechan de la inseguridad de la red para meterse y obtener información que es confidencial y que esa persona no está autorizada para tener. Si lo vas a hacer usa una herramienta conocida como BPN para asegurarte de que la información va a viajar segura.

Consejos de seguridad al navegar por la web

En Internet asegúrate que en la barra de búsqueda veas la S después del http. (htpps:) Esto nos indica que la información está viajando cifrada al servidor. Si a la hora de navegar, te encuentras con un aviso como este

Que te hacen sentir especial, no hagas caso a este tipo de publicidad, ya que es engañosa y puede ser muy dañino para tu computador descargar este tipo de virus. En algunos casos, estas ventanas emergentes no son necesariamente malware o virus que se va a instalar en nuestros computadores, muchas veces son app que Google nos muestra y que son inocentes o tal vez te interesen, es importante fijarnos donde se encuentra ubicado el enlace de esa ventana emergente.

Otro tipo de ventana emergente es el siguiente: En el que te está avisando que van a capturar las cookies. En algunas empresas tiene pantallas gigantes donde muestran información, es importante que no tengan métricas ni información confidencial de la organización, porque muchas veces hay visitas de personas que no pertenecen a la organización y que quieren y pueden obtener acceso a esos datos y que no están autorizados a tener.

Consejos par acontraseñas**

Para ingresar a tu equipo**,** ya se a tu correo, Instagram, Facebook, entre otros, asegúrate de tener un gestor de contraseñas, ya sea que tengas uno o que Google Chrome te ofrezca uno gestor de contraseñas. Nunca dejes la contraseña escrita en un post donde todos pueden verla y menos envíes la contraseña por mensajes de texto, no almacenes tu contraseña en un blog de nota dentro de tu computador porque se puede encontrar muy fácilmente y sobre todo, no uses la misma contraseña para todo.

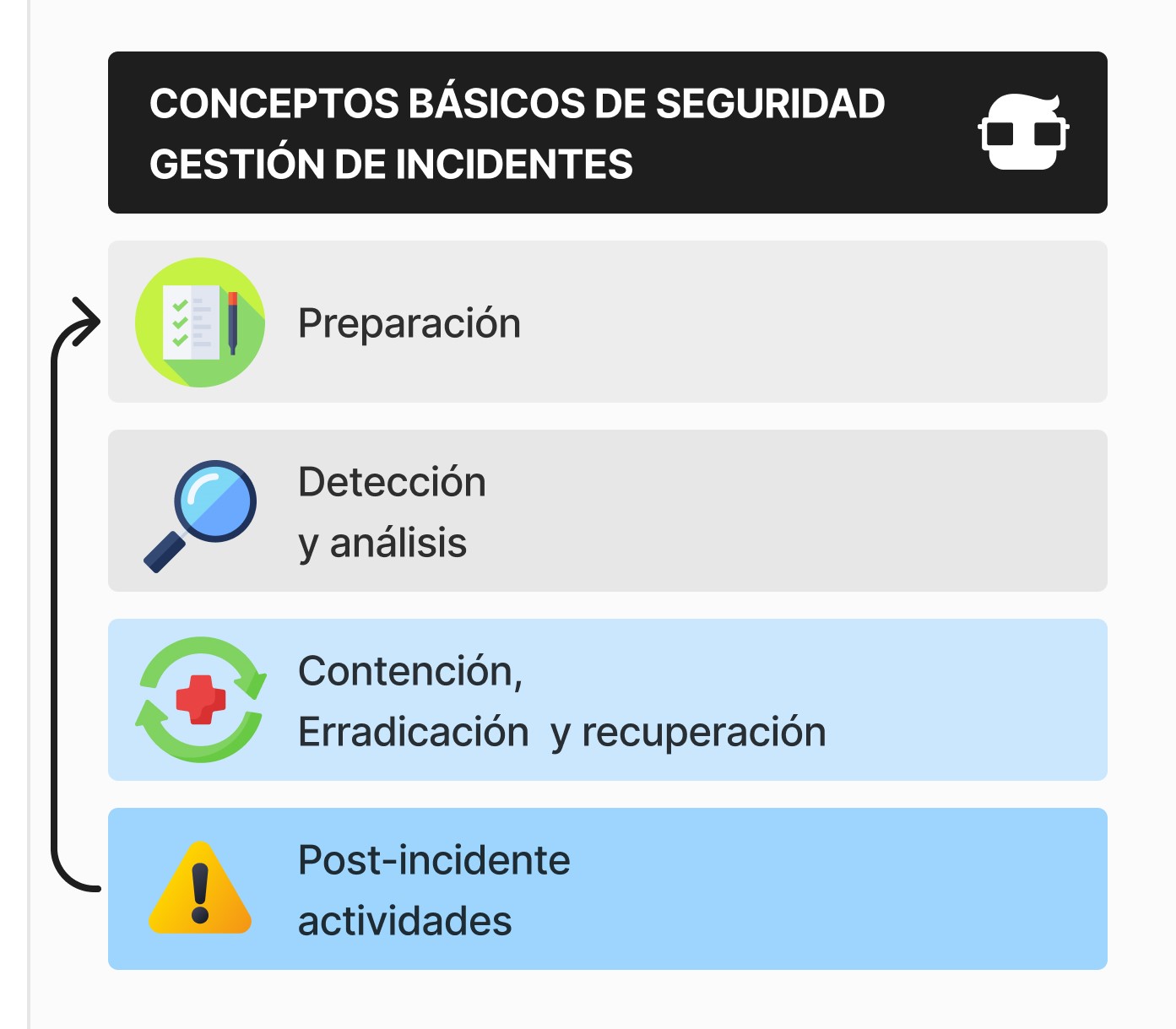

Conceptos básicos de la gestión de incidentes de seguridad

Este grupo está enfocado principalmente en atender los incidentes de seguridad de la información que se presentan sobre los activos soportados por la plataforma tecnológica de la entidad.

Cómo prepararte y asegurarte

Esta etapa dentro del ciclo de vida de respuesta a incidentes suele hacerse pensando no sólo en crear un modelo que permita a la entidad estar en capacidad de responder ante estos, sino también en la forma como pueden ser detectados, evaluados y gestionar las vulnerabilidades para prevenirse, asegurando que los sistemas, redes, y aplicaciones son lo suficientemente seguros . Aunque el equipo de respuesta a incidentes no es normalmente responsable de la prevención de incidentes, es muy importante que se considere como un componente fundamental de los programas de respuesta. El equipo de respuesta a incidentes debe actuar como una herramienta de experiencia en el establecimiento de recomendaciones para el aseguramiento de los sistemas de información y la plataforma que los soporta.

En esta etapa el grupo de gestión de incidentes o quien se designe para esta labor debe velar por la disposición de los recursos de atención de incidentes y las herramientas necesarias para cubrir las demás etapas del ciclo de vida del mismo, creando (si no existen) y validando (si existen) los procedimientos necesarios y programas de capacitación.

La etapa de preparación debe ser apoyada por la dirección de tecnologías de la información o quien haga sus veces, incluyendo las mejores prácticas para el aseguramiento de redes, sistemas, y aplicaciones por ejemplo:

· Gestión de Parches de Seguridad: las entidades dependiendo de su estratificación deben contar con un programa de gestión de vulnerabilidades (Sistemas Operativos, Bases de Datos, Aplicaciones, Otro Software Instalado), este programa ayudara a los administradores en la identificación, adquisición, prueba e instalación de los parches.

· Aseguramiento de plataforma: las entidades dependiendo de si estratificación deben ser aseguradas correctamente. Se debe configurar la menor cantidad de servicios (principio de menor privilegio) con el fin de proveer únicamente aquellos servicios necesarios tanto a usuarios como a otros equipos. Se deben revisar configuraciones por default (usuarios, contraseñas y archivos compartidos). Cada recurso que pueda ser accedido por externos e incluso por usuarios internos debe desplegar alguna advertencia. Los servidores deben tener habilitados sus sistemas de auditoría para permitir el login de eventos.

· Seguridad en redes: Debe existir una gestión constante sobre los elementos de seguridad. Las reglas configuradas en equipos de seguridad como firewalls deben ser revisadas continuamente. Las firmas y actualizaciones de dispositivos como IDS o IPS deben encontrarse al día. Todos los elementos de seguridad y de red deben encontrarse sincronizados y sus logs deben ser enviados a un equipo centralizado de recolección de logs para su respectivo análisis.

· Prevención de código malicioso: Todos los equipos de la infraestructura (servidores como equipos de usuario) deben tener activo su antivirus, antimalware con las firmas de actualización al día.

· Sensibilización y entrenamiento de usuarios: Usuarios en la entidad incluidos los administradores de TI deben ser sensibilizados de acuerdo a las políticas y procedimientos existentes relacionados con el uso apropiado de redes, sistemas y aplicaciones en concordancia con los estándares de seguridad de la entidad. Los encargados de los sistemas de información deben establecer las necesidades de capacitación de las personas encargadas de la protección de los datos.

Las actividades descritas anteriormente buscan prevenir la ocurrencia de incidentes de seguridad de la información que esta soportada por TI, y adicionalmente es necesario realizar una evaluación mensual.