prueba de penetracion

ciberseguridad

Informe de Resultados de Pruebas de Penetración (con ejemplos)

🔥 El mundo de la ciberseguridad es el mundo de la documentación

Razones porque realizar un informe de penetración

El mundo de la ciberseguridad es extremadamente formal, esta lleno de regulaciones, certificaciones, auditorias, etc. Por esa razón tiene mucho sentido que los hacker eticos desarrollen muchas habildiades de documentación, se debe llevar un registro formal de todas las actividades realizadas, hallazgos, estrategias, etc. El informe no solo documenta los resultados de la prueba, sino que también proporciona un marco para la mejora continua, la toma de decisiones informadas y el cumplimiento normativo. Es una parte esencial del proceso de seguridad.

-

Documentación de Resultados: Un informe documenta todos los hallazgos de la prueba, incluyendo las vulnerabilidades detectadas, la metodología utilizada, y los detalles técnicos. Esto es crucial para tener un registro claro de la seguridad actual del sistema.

-

Priorizar Remediaciones: El informe ayuda a priorizar las acciones correctivas según el nivel de criticidad de las vulnerabilidades encontradas. Sin un informe, podría ser difícil para el equipo de seguridad decidir qué problemas abordar primero.

-

Cumplimiento Normativo: Muchas regulaciones y estándares de la industria (como PCI-DSS, HIPAA, o ISO 27001) requieren pruebas de penetración regulares y la presentación de informes como parte de los requisitos de cumplimiento. Un informe formal es una evidencia de que se ha realizado la prueba.

-

Comunicación con la Dirección: Un informe bien estructurado permite a los ejecutivos y a otros stakeholders comprender los riesgos a los que está expuesta la organización y las acciones necesarias para mitigarlos. Esto es importante para justificar inversiones en ciberseguridad y para la toma de decisiones informadas.

-

Mejora Continua: El informe de una prueba de penetración puede servir como referencia para futuras pruebas. Permite medir el progreso en la mejora de la seguridad del sistema a lo largo del tiempo.

-

Defensa Legal: En caso de una brecha de seguridad o incidente, contar con un informe detallado de pruebas de penetración puede servir como evidencia de que se han tomado medidas proactivas para asegurar los sistemas, lo que puede ser relevante en procesos legales.

¿De qué debes hablar en tu informe?

La siguiente no es una tabla de contenidos, de eso hablaremos mas abajo, pero es importante empezar resaltando los topicos que debes cubrir dentro del informe:

- Alcance: Describe los objetivos, limitaciones y el ámbito del pentesting, especificando con claridad lo que está permitido y lo que no.

- Reconocimiento: Incluye los resultados obtenidos a través de la recopilación de información pública, como WHOIS, DNS, y otros métodos utilizados para investigar el objetivo.

- Escaneo de Vulnerabilidades: Presenta una lista de las vulnerabilidades identificadas mediante herramientas de escaneo automatizado.

- Exploits Utilizados: Proporciona un detalle de los exploits empleados, explicando cómo se llevaron a cabo y si fue necesario algún ajuste o personalización.

- Resultados de las Pruebas de Penetración: Documenta las pruebas manuales realizadas, incluyendo la explotación de vulnerabilidades y cualquier acceso obtenido a los sistemas.

- Registro de Actividades en el Sistema: Detalla las acciones ejecutadas en los sistemas objetivo, como los comandos usados, los cambios realizados, y cualquier otra actividad relevante.

- Capturas de Pantalla y Evidencia: Incluye imágenes que respalden los resultados, demostrando la explotación exitosa o la identificación de vulnerabilidades.

- Recopilación de Datos: Describe cualquier información confidencial o sensible que se haya recopilado durante el pentesting.

- Recomendaciones de Mitigación: Ofrece propuestas para abordar y corregir las vulnerabilidades identificadas, con pasos específicos y mejores prácticas.

- Conclusiones y Resumen Ejecutivo: Proporciona un resumen general de las actividades realizadas, los hallazgos clave y una evaluación del riesgo, dirigido a un público no técnico.

- Firmas y Autorizaciones: Incluye las firmas del equipo de seguridad y las partes autorizadas, validando el contenido y el alcance del informe.

- Revisión con el Cliente: Menciona la sesión de revisión del informe con el cliente, donde se aclaran dudas y se discuten los resultados obtenidos.

👉 La documentación precisa y completa es esencial para garantizar la efectividad y la integridad de las pruebas de penetración, así como para proporcionar a los clientes la información necesaria para mejorar su postura de seguridad.

Secciones y partes que debe tener un informe de pentesting

Es una pregunta muy habitual entre profesionales que están empezando a trabajar en pentesting y aunque hay plantillas que se pueden encontrar fácilmente en internet y algunas herramientas los generan automáticamente, como profesionales debemos seguir ciertas normas a la hora de elaborar los documentos que debo entregar a los clientes tras finalizar los trabajos.

Nociones básicas

La elaboración de informes es una de las cuestiones más importantes en cualquier auditoría y en ellos se debe reflejar de forma clara y concisa los descubrimientos y conclusiones a las que has llegado. Cualquier informe normalmente debe incluir como mínimo lo siguiente.

Portada

La portada del documento suele ser genérica e incluye entre otras cosas, información sobre la empresa, fecha en la que se entrega el documento y detalles básicos.

Índice

En el índice es común incluir enlaces o accesos directos para que sea fácil moverse por las diferentes secciones del documento. Ejemplo:

ALCANCE..........................................................................................................................................................4

HOJA DE REVISION...........................................................................................................................................5

OBJETIVOS y METODOLOGÍA DE TRABAJO......................................................................................................6

Descripción General de Pruebas por Fase de Pentesting................................................................................7

Explotación......................................................................................................................................................9

Calificación global del riesgo.........................................................................................................................10

NIVEL ALTO - Ausencia de fichas (tokens) Anti-CSRF....................................................................................11

CONSECUENCIAS........................................................................................................................................12

SOLUCIÓN..................................................................................................................................................13

EVIDENCIA Y REFERENCIAS........................................................................................................................14

NIVEL ALTO – Content Security Policy (CSP) Header Not SeT.......................................................................15

CONSECUENCIAS........................................................................................................................................16

SOLUCIÓN..................................................................................................................................................17

EVIDENCIA Y REFERENCIAS........................................................................................................................18

NIVEL ALTO - Missing Anti-clickjacking Header.............................................................................................19

CONSECUENCIAS........................................................................................................................................20

SOLUCIÓN ..................................................................................................................................................21

EVIDENCIA Y REFERENCIAS........................................................................................................................22

NIVEL MEDIO - Application Error Disclosure.................................................................................................23

CONSECUENCIAS........................................................................................................................................24

SOLUCIÓN ..................................................................................................................................................25

EVIDENCIA Y REFERENCIAS........................................................................................................................26

NIVEL MEDIO – Cookie No HttpOnly Flag......................................................................................................27

CONSECUENCIAS........................................................................................................................................28

SOLUCIÓN..................................................................................................................................................29

EVIDENCIA Y REFERENCIAS........................................................................................................................30

NIVEL MEDIO – Cookie Without Secure Flag.................................................................................................31

CONSECUENCIAS........................................................................................................................................32

SOLUCIÓN..................................................................................................................................................33

EVIDENCIA Y REFERENCIAS........................................................................................................................34

NIVEL MEDIO – Cookie Without Secure Flag.................................................................................................35

CONSECUENCIAS........................................................................................................................................36

SOLUCIÓN..................................................................................................................................................37

EVIDENCIA Y REFERENCIAS........................................................................................................................38

NIVEL MEDIO - Permissions Policy Header Not Set.......................................................................................39

CONSECUENCIAS........................................................................................................................................40

SOLUCIÓN..................................................................................................................................................41

EVIDENCIA Y REFERENCIAS........................................................................................................................42

NIVEL MEDIO - SSL/TLS usa algoritmos hashing y cifrado débiles................................................................43

CONSECUENCIAS........................................................................................................................................44

SOLUCIÓN..................................................................................................................................................44

EVIDENCIA Y REFERENCIAS........................................................................................................................46

NIVEL MEDIO - Strict-Transport-Security Header Not Set.............................................................................47

CONSECUENCIAS........................................................................................................................................48

SOLUCIÓN..................................................................................................................................................49

EVIDENCIA Y REFERENCIAS........................................................................................................................50

NIVEL MEDIO - X-Content-Type-Options Header Missing.............................................................................51

CONSECUENCIAS........................................................................................................................................52

SOLUCIÓN..................................................................................................................................................53

EVIDENCIA Y REFERENCIAS........................................................................................................................54

NIVEL Info – Información General.................................................................................................................55

NIVEL Info - Búsqueda Inversa de IP..............................................................................................................58

NIVEL Info - Análisis de IP..............................................................................................................................59

NIVEL Info - Análisis DEL DOMINIO...............................................................................................................61

NIVEL Info - Análisis DE Puertos....................................................................................................................62

NIVEL Info - Análisis SSL.................................................................................................................................67

NIVEL Info - Análisis DE Servicios...................................................................................................................70

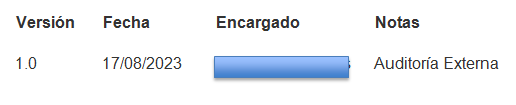

Control de versiones

El control de versiones debe incluir como mínimo, una descripción de los cambios introducidos en cada modificación del documento con una fecha y autor. Ejemplo:

Hoja de revisión

Disclaimer y confidencialidad de la información

Alcance

El alcance del presente trabajo consistió en la evaluación del riesgo de seguridad y su grado de exposición a través de técnicas de intrusión. Se utilizaron herramientas de seguridad, analizadores de vulnerabilidades y metodologías de recolección de información del mismo modo que serían utilizadas por los atacantes.

Las tareas llevadas a cabo comprenden el reconocimiento activo de sistemas con el fin de evaluar los riesgos potenciales de los mismos. Finalmente se realizó un análisis e intento de intrusión sobre los sistemas activos, con el propósito de hallar las potenciales vulnerabilidades que puedan afectarlos. Los objetivos realizados para el Pentest son la selección del dominio, sistemas, servicios y aplicativos sobre las siguientes direcciones IP y Dominios:

1200.190.180.170: webdelcliente.com

El cliente contrató a Router ID para llevar a cabo una auditoría externa contra sus sitios y aplicativos webs para proporcionar una demostración práctica de la eficacia de sus sistemas y metodología de seguridad, así como para proporcionar una estimación de su susceptibilidad a la explotación, integridad, exposición o perdida de datos.

La prueba se realizó de acuerdo con el Método de Pruebas de Penetración de Seguridad de la Información de Router ID. El Analista de Seguridad de la Información (ISA) de Router ID llevó a cabo La auditoría en coordinación con los miembros del personal de Tecnología de la Información (TI) del cliente para garantizar pruebas seguras, ordenadas y completas dentro del alcance aprobado.

Contemple la gran importancia de solucionar estas brechas de seguridad que permiten un gran riesgo de violación de cumplimiento y potencialmente sujeto a multas y pérdida de reputación empresarial.

El presente Informe contiene información confidencial, no debe ser enviado vía mail, fax o cualquier otro medio electrónico a menos que este se encuentre específicamente aprobado por las políticas de seguridad de la Compañía. Todas las copias electrónicas o en papel del presente documento deben ser guardadas en un sitio protegido.

No comparta la información contenida en este documento, a menos que la otra persona esté autorizada para ello. router-id.com da permiso para copiar este informe con el fin de difundir información dentro de su organización o cualquier agencia reguladora.

Metodologías utilizadas

Objetivos y metodologías de trabajo

Este documento detalla la evaluación de seguridad referido al Pentesting externo. El objetivo de este trabajo fue identificar las vulnerabilidades dentro del alcance acordado entre las partes, y los riesgos que pueden causar en el negocio de la empresa.

Es tu responsabilidad implementar las recomendaciones que se harán, con el objetivo de aumentar la seguridad en los dominios (desarrollo de aplicaciones, soporte de infraestructura), así como gestionar el nivel de exposición a los riesgos de la organización y la adecuación a las cuestiones regulatorias.

Si no dispones de personal calificado para esta tarea nosotros podemos llevarla a cabo. Consulta por nuestro servicio de corrección de fallas de seguridad y hardening.

Los Objetivos específicos son:

- Detectar vulnerabilidades y problemas de seguridad que puedan ser aprovechados por atacantes.

- Evaluar la efectividad y respuesta de los sistemas de seguridad implementados (Firewalls, detección de intrusos y otros sistemas).

- Analizar y determinar el nivel de exposición de la infraestructura tecnológica de los sistemas de acuerdo con las vulnerabilidades detectadas.

- Presentar recomendaciones concretas que permitan corregir los problemas y brechas de seguridad detectados y minimizar los riesgos asociados.

Contexto de la auditoría y nociones generalesn

Descripción general de pruebas de fase por pentesting

-

Advanced SQL Injection

-

Análisis de IP

-

Análisis de metadatos

-

Análisis de Puertos

-

Análisis de Servicios

-

Análisis de servicios web

-

Análisis del Dominio

-

Análisis SSL

-

Apache no soportado

-

Application Error Disclosure

-

Archivo robots y sitemap

-

Archivos de backup

-

Ataque al Host Header

-

Ausencia de CAPTCHA

-

Ausencia de fichas (tokens) Anti-CSRF

-

Autenticación

-

Autocomplete

-

Búsqueda Inversa de IP

-

Componentes cliente desactualizados

-

Comprobación de tokens anti-CSRF

-

Configuración de la red de prueba / infraestructura

-

Configuración Incorrecta de CORS / Cross-Origin Resource Sharing

-

Confusión de Ruta Relative

-

Contenido HTTPS Disponible vía HTTP

-

Content Security Policy (CSP) Header Not SeT

-

Contraseña de texto claro

-

Cookie No HttpOnly Flag

-

Cross Site Scripting

-

Cross-Domain JavaScript Source File Inclusion

-

Definición de Roles

-

Descarga de documentos sin sesión válida

-

Desconfiguración de Dominio Cruzado / Control de acceso HTTP

-

Detección y fortaleza del Firewall

-

Divulgación de información - Directivas inseguras de PHP

-

DIVULGACIÓN DE INFORMACIÓN - Manejo de errores inapropiados

-

DIVULGACIÓN DE INFORMACIÓN - mediante ''X-Powered-By''

-

Divulgación de información - Mensajes de error de depuración

-

Divulgación de la marca de hora - Unix

-

Divulgación de Proxy

-

Divulgación de versión IIS y .NET

-

Entrada de usuario o login

-

Esquema de autorización de omisión

-

Esquema de gestión de sesión

-

Fuga de información

-

HSTS Missing From HTTPS Server (RFC 6797)

-

HTTP TRACE Methods Allowed

-

Información General

-

Inyección NoSQL - MongoDB

-

Inyección Remota de Comandos del Sistema Operativo

-

Inyección XSLT

-

Listado de directorios

-

Mapas del sitio web

-

Missing Anti-clickjacking Header

-

Path Traversal

-

Permissions Policy Header Not Set

-

PHP múltiples vulnerabilidades

-

Política de Usuario débil o no forzada

-

Private IP Disclosure

-

Redirecciones no controladas

-

Reunión de la Información Reconocimiento en Motores de Búsqueda

-

Saltando 403

-

Secure Pages Include Mixed Content

-

Server-side template injection

-

SQL Injection

-

SSL/TLS, SSLv2 y SSLv3 detección

-

Strict-Transport-Security Header Not Set

-

SUB RESOURCE INTEGRITY ATTRIBUTE MISSING

-

Unauthenticated Blind SSRF via DNS Rebinding

-

Uploading de archivos sin restricción

-

Variables de sesión expuestas

-

WordPress, Temas Y Plugins Desactualizados

-

X-Content-Type-Options Header Missing

Explotación

La fase de explotación consiste en realizar todas aquellas acciones que puedan comprometer al sistema auditado, a los usuarios o a la información que maneja. Principalmente se comprueba que no se puedan realizar ataques tipo:

- Inyección de código

- Inclusión de ficheros locales o remotos

- Evasión de autenticación

- Carencia de controles de autorización

- Ejecución de comandos en el lado del servidor

- Ataques tipo Cross Site Request Forgery

- Control de errores

- Gestión de sesiones

- Fugas de información

- Secuestros de sesión

- Comprobación de las condiciones para realizar una denegación de servicio

- Carga de ficheros maliciosos

👉 Estos tipos de ataques se realizan adaptando el desarrollo de cada ataque, técnicas en uso y las últimas tecnologías disponibles.

Post explotación

En caso de encontrarse una vulnerabilidad que permita realizar otras acciones en el sistema auditado o en su entorno, se realizarán controles adicionales con el objetivo de comprobar la criticidad de esta. En función de las posibilidades que permita una vulnerabilidad concreta, se intentarán realizar las siguientes acciones de post-explotación:

- Obtención de información confidencial

- Evasión de mecanismos de autenticación

- Realizar acciones del lado de los usuarios

- Realizar acciones o ejecutar comandos en el servidor que aloja la aplicación

- Privilegios disponibles en el servidor (si se consigue acceso al mismo)

- Otros sistemas o servicios accesibles desde la aplicación comprometida

- Realizar acciones sin el consentimiento del usuario

📖 La posibilidad de encadenar varias vulnerabilidades para conseguir un acceso de mayor nivel o para evadir los controles de seguridad también serán escenarios valorados a la hora de realizar el análisis de riesgos. Utilizamos varias metodologías, pero nos vamos a centrar en OWASP TOP 10 – 2021.

Una organización sin ánimo de lucro a nivel mundial dedicada a mejorar la seguridad de las aplicaciones y del software en general.

Calificación global del riesgo

Habiendo considerado los resultados potenciales y los niveles de riesgo evaluados para cada actividad de prueba documentada, Hackware considera que la exposición global al riesgo con respecto a los intentos de actores maliciosos de violar y controlar los recursos dentro de su entorno de información es ALTO (según lo determinado utilizando la Clasificación del riesgo Puntuación CVSSv3).

https://www.incibe-cert.es/blog/cvss3-0

La tabla que figura a continuación proporciona una clave para la denominación de los riesgos y los colores utilizados a lo largo de este informe para ofrecer un sistema de puntuación de riesgos claro y conciso.

Cabe señalar que la cuantificación del riesgo empresarial global planteado por cualquiera de los problemas detectados en las pruebas queda fuera de nuestro alcance. Esto significa que algunos riesgos pueden considerarse elevados desde un punto de vista técnico, pero, como resultado de otros controles que desconocemos, pueden ser críticos o no desde un punto de vista empresarial.

| Risk Rating | CVSSv3 Score | Descripción |

|---|---|---|

| CRITICAL | 9.0 – 10 | Se ha descubierto una vulnerabilidad crítica. Es necesario resolverla lo antes posible. |

| HIGH | 7.0 – 8.9 | Se ha descubierto una vulnerabilidad alta. Esto requiere una resolución a corto plazo. |

| MEDIUM | 4.0 – 6.9 | Se ha descubierto una vulnerabilidad media. Debe resolverse a lo largo del proceso de mantenimiento. |

| LOW | 0.1 – 3.9 | Se ha descubierto una vulnerabilidad baja. Esto debe abordarse como parte de las tareas de mantenimiento rutinario. |

| INFO | 0 | Se ha producido un descubrimiento que se notifica a título informativo. Debe abordarse para cumplir con las prácticas líderes. |

- Pruebas realizadas, descubrimientos y pruebas de concepto. (Lo veremos más a profundidad)

- Conclusiones y recomendaciones. (Lo veremos más a profundidad)

En la introducción y contexto del documento, se describen detalles sobre la auditoría a realizar y su alcance, algo que evidentemente también se debe de encontrar reflejado en el acuerdo firmado con el cliente. Esta parte del documento pretende informar al lector sobre cuáles son las pruebas que se han realizado sin entrar en demasiados detalles, a modo de resumen ejecutivo.

Otro detalle importante que es necesario tener en cuenta en cualquier informe, es la sección correspondiente a las metodologías utilizadas, las cuales en todo caso dependerán de la auditoría a realizar. Es altamente recomendable implementar metodologías que ya han sido depuradas y tengan una buena aceptación por parte de la industria. Por ejemplo, algunas metodologías interesantes se listan a continuación, aunque evidentemente aplican en función del tipo de auditoría realizada:

- Penetration Testing Execution Standard (PTES)

- PCI (Payment Card Industry) Penetration testing guide

- Open Source Security Testing Methodology Manual (OSSTMM)

- OWASP Top 10

- OWASP Testing Guide

- OWASP Mobile Top 10

- OWASP API Top 10

El contenido propiamente dicho del documento debe de incluir las pruebas que se han realizado, explicando cada una de las etapas de la auditoría, herramientas y técnicas utilizadas, así como los resultados de cada una. Se trata de una sección en donde es importante incluir los detalles de la forma más clara y concisa, evitando redundancias y bloques de código o salidas de log demasiado extensas con el fin de favorecer la legibilidad del documento. En el caso de que sea necesario incluir dichos elementos, sería recomendable abordarlos en anexos independientes para que el lector los pueda revisar por separado. En este punto, probablemente lo más importante es que la información aporte valor. Es decir, no sirve de nada incluir cada una de las pruebas de concepto que se han ejecutado si no han producido los resultados esperados. Solo se debe incluir información relevante y de interés para el objeto de la auditoría. De nada sirve dedicar 2 o 3 páginas del informe explicando que se ha lanzado un exploit para el Apache (por poner un ejemplo) si dicho exploit no ha funcionado debido a que probablemente el servicio no es vulnerable. Incluye solo información que aporte valor.

Finalmente, en la sección de recomendaciones viene bien incluir algunos puntos a tener en cuenta para mejorar la seguridad del sistema auditado, aunque también se pueden resaltar aquellas configuraciones y/o buenas prácticas que se están llevando a cabo con el fin de que el cliente siga haciendo uso de ellas y alentar a su mantenimiento. Si se encuentran vulnerabilidades es muy importante incluir contramedidas o recomendaciones que sean útiles para mitigarlas o mecanismos de protección que ayuden a solucionar los problemas detectados. Ojo, el hecho de incluir esas contramedidas no es vinculante y no significa que seas tú quien las va a implementar. Te han contratado para ejecutar una auditoría y detectar problemas, implementar las soluciones es algo que debe valorar el cliente.

Tipo de auditoría

Se pueden crear diferentes tipos de informes dependiendo de las necesidades del cliente, las cuales han tenido que quedar reflejadas en el acuerdo. Es posible que la auditoría a realizar se centre en uno de los siguientes escenarios:

- Pentesting perimetral/externo.

- Pentesting interno.

- Pentesting wireless.

Dependiendo de cada caso hay que tener en cuenta factores adicionales que deben quedar reflejados en el documento, por ejemplo cuando un cliente pide un enfoque mixto y una parte de la auditoría será externa y otra parte interna.

Informe técnico e Informe ejecutivo

Con todo lo anterior claro, lo primero que hay que tener en cuenta es que no todos los clientes son iguales y en algunos casos es necesario desarrollar 2 o más informes que reflejen las tareas realizadas. Es importante adaptarse y entender el público objetivo. Es decir, si la persona que va a leer el informe es personal técnico le interesará que esté orientado a describir las vulnerabilidades, defectos y recomendaciones que aporta el documento. En este caso será revisado por una persona que como mínimo, tiene unos conocimientos básicos y entenderá lo que cuentas pero si por ejemplo, ese mismo documento lo lee un directivo, responsable de área o personal no técnico, evidentemente lo más probable es que entienda poco o nada. Imagina por un instante que un experto en finanzas (por poner un ejemplo) te pasa un informe técnico de una auditoría financiera, crees que tendrás el criterio suficiente para decir si eso que te han enviado está «bien» o «mal»? probablemente pasarás de leerlo y se lo enviarás a alguien que sea experto en el tema. Dependiendo del alcance y lo que se haya hablado con el cliente es probable que tengas que elaborar un informe orientado al personal técnico y otro a «decision makers» o directivos/responsables, en cada caso el lenguaje que utilizas y el mensaje que transmites debe ser lo suficientemente claro para el lector objetivo.

Plantillas y Ejemplos de Informes de Pentesting

⚠️ Las plantillas no hacen un buen informe, úsalas para aprender, pero no copies y pegues.

Puedes usar plantillas disponibles en Internet o aquellas que puedan estar disponibles en la empresa donde trabajas, por supuesto, es perfectamente válido, pero sigue siendo una base que te ayuda a ahorrar tiempo en la definición de un diseño y las secciones de "disposición". Puedes (y debes) adaptar la plantilla a la auditoría que estás realizando, no es algo estático que debas seguir al pie de la letra. Si necesitas agregar, eliminar o mover secciones, lo haces y ya está. No dejes que la plantilla que utilices se convierta en un problema, ha sido creada precisamente para que puedas hacer el trabajo más rápido.

Aquí tienes una lista de algunos informes que hemos recopilado:

- Informe de Prueba de Penetración de Ejemplo por Astra.

- Informe de Prueba de Penetración de Ejemplo por Pentest Hub.

- Informe de Prueba de Penetración de Ejemplo por Purple Sec.

- Plantilla de Prueba de Penetración por la Universidad de Phoenix.

Elaboración de informes claros y concisos

Cómo Redactar un Informe de Pentesting con Éxito

- Planificación en la Redacción: Evita dejar la redacción del informe para el último momento. Documenta hallazgos durante la auditoría y elimina información innecesaria para evitar un informe extenso pero carente de valor.

- Revisión por Pares: La redacción es un arte. Pide a un colega que lea el informe antes de entregarlo. La claridad para ti puede no ser igual para los demás. Obtener una segunda opinión ayuda a detectar errores y mejorar la comprensión del mensaje.

- Facilita la Lectura con Elementos Visuales: Incorpora capturas de pantalla para ilustrar puntos clave. Mantén la calidad sobre la cantidad; la concisión es clave. Evita detalles irrelevantes y enfócate en la información esencial.

- Niveles de Criticidad: Asigna niveles de gravedad a cada vulnerabilidad según el modelo de CVS. Destaca la urgencia de solucionar problemas críticos y distingue aquellos menos preocupantes.

- Buenas Prácticas en la Redacción: Atiende a detalles ortográficos para una presentación profesional. Incluye información de contacto, horarios y canales de comunicación. Consulta con el cliente antes de sugerir actualizaciones en servicios desactualizados.

- Recomendaciones Prácticas: En las capturas, preserva la privacidad evitando información sensible. Adjunta PoCs y exploits en anexos. Usa enlaces para conceptos técnicos. Facilita recomendaciones en formato de "checklist" y proporciona referencias e instrucciones adicionales.

- Evita Excesos y Opiniones Personales: Ajusta la cantidad de capturas para evitar excesos. Sé neutral; evita opiniones personales. Mantén un equilibrio para que el informe no parezca un álbum de fotos, sino un documento de calidad.

- Historial de Eventos: Incluye un historial con cambios de alcance, organizativos, disposición de sistemas y eventos relevantes. Proporciona un contexto cronológico que mejore la comprensión del proceso de auditoría.

- Herramientas y Plantillas Útiles: Utiliza plantillas de PurpleSec, Pentest-hub, TCM Security, Offensive Security y TGB Security. Explora la herramienta PWNDoc para una gestión eficiente de informes.