Empezar tutorial interactivo

Instalación de DVWA en una Máquina Virtual para Prácticas de Inyección SQL

Informe de gestión de incidentes que cumple con la norma ISO 27001

🌱 ¿Cómo empezar este proyecto?

Este ejercicio tiene como objetivo enseñar a los estudiantes cómo identificar y reportar una vulnerabilidad de inyección SQL utilizando la aplicación web Damn Vulnerable Web Application (DVWA). El reporte se debe realizar de acuerdo a las normas ISO 27001 para la gestión de incidentes de seguridad de la información.

Requisitos

- VirtualBox instalado en tu computadora.

- Una máquina virtual Debian instalada en VirtualBox. (usaremos la máquina previamente configurada en clases anteriores).

Beneficios de Usar una Máquina Virtual

-

Aislamiento: Mantiene el entorno de pruebas separado de tu sistema operativo principal, protegiéndolo de posibles daños.

-

Facilidad de Restauración: Puedes crear instantáneas (snapshots) de tu máquina virtual y restaurarlas fácilmente si algo sale mal.

-

Portabilidad: Puedes mover y compartir la máquina virtual fácilmente con otros.

📝 Instrucciones

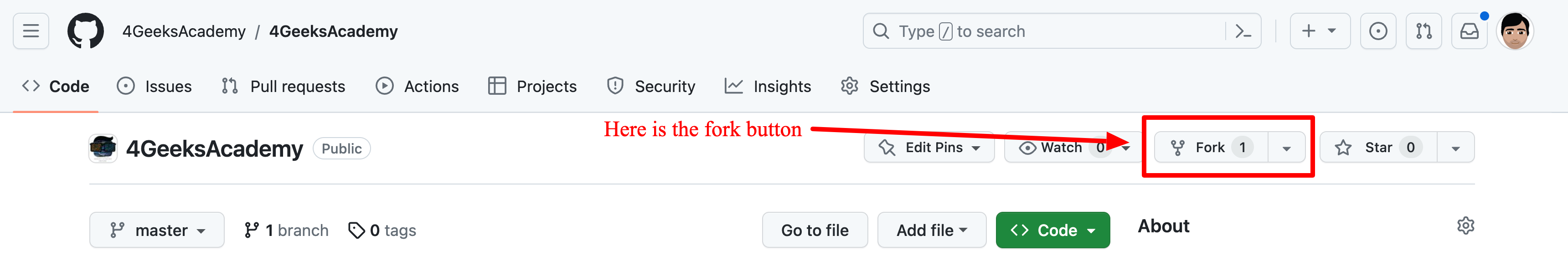

- Abre esta URL y forkea el siguiente repositorio https://github.com/breatheco-de/incident-report-for-sql-injection-exercise-project

Un nuevo repositorio se creará en tu cuenta.

- Clona este nuevo repositorio forkeado utilizando Git para descargartelo a tu maquina local.

- Una vez que hayas clonado, sigue los pasos de mas abajo hasta el final.

Paso 1: Verificar la configuración de la máquina virtual antes de iniciar:

Paso 2: Instalación y Configuración de DVWA:

1cd /var/www/html 2sudo apt-get install wget unzip 3sudo wget https://storage.googleapis.com/breathecode/virtualbox/DVWA.zip sudo unzip DVWA.zip 4sudo mv DVWA-master DVWA 5

1cd DVWA/config 2sudo cp config.inc.php.dist config.inc.php

1sudo nano config.inc.php

💡 IMPORTANTE: Asegúrate de que las siguientes líneas tengan las credenciales correctas:

- $_DVWA[ 'db_user' ] = 'root';

- $_DVWA[ 'db_password' ] = 'tu_contraseña_de_root';

- $_DVWA[ 'db_database' ] = 'dvwa';

1sudo mysql -u root -p 2CREATE DATABASE dvwa; 3EXIT;

1sudo chown -R www-data:www-data /var/www/html/DVWA/ 2sudo chmod -R 755 /var/www/html/DVWA/

Paso 3: Realización del Ataque SQL Injection

*Usuario: admin

*Contraseña: password

11' OR '1'='1

Haz clic en "Submit" y observa cómo DVWA procesa la inyección y muestra los resultados de la base de datos.

💡 NOTA: Deberías ver una lista de todos los usuarios extraída de la base de datos, indicando una inyección SQL exitosa.

Paso 4: Reporte del Incidente

💡 NOTA: Los informes de incidentes según la norma ISO 27001 no requieren específicamente la inclusión de imágenes, a menos que estas sean necesarias para ilustrar puntos críticos o detalles técnicos específicos del incidente. Sin embargo, en la mayoría de los casos, los informes suelen incluir capturas de pantalla, gráficos o diagramas solo si son relevantes para apoyar la explicación del incidente o para demostrar cómo se llevó a cabo la explotación de la vulnerabilidad.

Descargar un ejemplo de reporte de incidente

📝 Delivery

- En tu codespace en la raiz del proyecto forkeado, sube el reporte en formato

.pdfcon el nombreincident-report.pdf