Empezar tutorial interactivo

Aprende seguridad de datos jugango un juego de matrices

Escenario de Seguridad (Juego de Matriz)

4Geeks Academy es una start-up enfocada en la educación en desarrollo de software. Tiene una cartera de más de 7,000 estudiantes activos a nivel global, 5,000 egresados y una cartera actual de 400 empresas asociadas que contratan a los egresados de sus programas. Alejandro Sánchez, CTO de 4Geeks Academy, te ha contactado para que lo asesores con respecto a la seguridad de sus usuarios y para prevenir fugas de datos.

Desarrolla los siguientes puntos:

- ¿Qué debe hacer 4Geeks Academy para evitar la exposición de los datos de sus usuarios?

- ¿Qué es lo peor que podría pasar y por qué es tan importante mantener la privacidad de los datos?

- ¿Quién debería gestionar los datos de los estudiantes, egresados y socios?

- ¿Qué tratamiento de seguridad deberían recibir los datos?

- Desarrolla un plan de recuperación de datos y un plan para prevenir fugas de información y proteger a 4Geeks Academy.

Cómo Jugar el Juego

Instrucciones para el profesor:

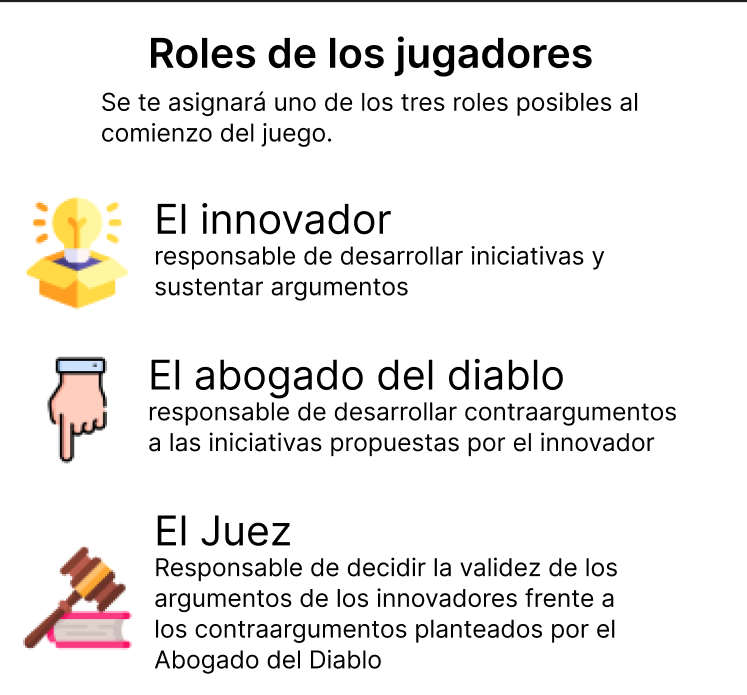

Recomendamos utilizar esta plantilla de matriz para seguir el juego. Crea 2 grupos de estudiantes: uno representará 👷🏽 el innovador y el otro el 👹 abogado del diablo. El profesor será el juez.

Instrucciones para los estudiantes:

Elijan estar en uno de los grupos: 👷🏽 innovador o 👹 abogado del diablo y esperen su turno.

Los jugadores no necesitan preparación previa. El juego solo requiere que traigan su conocimiento, experiencia y perspectivas para pensar estratégicamente sobre la resiliencia y preparación de la infraestructura crítica.

Antes del juego, consideren algunas iniciativas potenciales, como políticas, programas, inversiones, capacitaciones, asociaciones, investigación y desarrollo, u otras acciones que aborden las implicaciones de resiliencia y seguridad (amenazas y oportunidades). Consideren qué iniciativas, si se implementan con éxito hoy, ayudarán a preparar a los interesados en la infraestructura crítica para futuros desafíos.

Reglas del Juego de Matriz

El juego consta de tres rondas; durante cada ronda, los innovadores propondrán soluciones a las brechas de seguridad, vulnerabilidades y problemas.

- 👷🏽 El Innovador primero propone iniciativas que podrían influir en la seguridad y resiliencia de la infraestructura crítica en respuesta a un escenario disruptivo específico.

- 👹 El Abogado del Diablo luego proporciona contraargumentos sobre por qué estas iniciativas pueden fallar, seguidos por la refutación del Innovador.

- El Juez considera los argumentos de ambos jugadores y asigna a cada iniciativa una alta, media o baja probabilidad de éxito. La probabilidad asignada afecta al número del dado necesario para que la iniciativa pase.

Entre el 👷🏽 Innovador y el 👹 Abogado del Diablo, el jugador que pase (o impida) más iniciativas es el “ganador” de la ronda. Como recompensa.

¿Cómo Jugar la 1ª Ronda? Ejemplo:

👷🏽 Innovador:

Propuesta 1: Implementación de Autenticación Multifactor (MFA)

Detalles: El Innovador propone implementar autenticación multifactor (MFA) para todas las cuentas de usuarios, empleados y socios de 4Geeks Academy. Esta medida mejorará significativamente la seguridad al requerir una segunda forma de verificación además de la contraseña.

Beneficios:

- Mayor Seguridad: MFA dificulta que los atacantes accedan a las cuentas, incluso si obtienen las contraseñas.

- Protección Contra Phishing: Añade una capa adicional de defensa contra ataques de phishing.

- Cumplimiento Normativo: Ayuda a cumplir con las regulaciones de seguridad y protección de datos.

Contraargumento del 👹 Abogado del Diablo:

Contraargumento: El Abogado del Diablo señala que implementar MFA puede enfrentar varios desafíos y puede no ser suficiente por sí solo para garantizar una seguridad completa.

Desafíos:

- Resistencia de los Usuarios: Los usuarios pueden encontrar la MFA inconveniente y resistirse a su implementación, lo que podría afectar la experiencia del usuario y la adopción.

- Costos Adicionales: Implementar y mantener MFA puede implicar costos adicionales significativos en términos de tecnología y soporte al cliente.

- No es una Solución Completa: Aunque la MFA aumenta la seguridad, no aborda otras vulnerabilidades potenciales como software desactualizado, configuraciones incorrectas del sistema y falta de educación en ciberseguridad.

Respuesta Propuesta por el 👷🏽 Innovador:

Respuesta: El Innovador puede responder reconociendo los desafíos mencionados y proponiendo soluciones adicionales para abordarlos:

- Educación y Comunicación: Lanzar una campaña educativa para explicar los beneficios de MFA a los usuarios y empleados, reduciendo la resistencia y aumentando la adopción.

- Implementación Gradual: Introducir MFA gradualmente, comenzando con empleados y los usuarios más sensibles, y luego extendiéndola a todos los usuarios.

- Medidas de Seguridad Complementarias: Asegurar que MFA sea parte de un enfoque integral de seguridad que incluya actualizaciones regulares de software, auditorías de seguridad y capacitación continua en ciberseguridad.